Contents

- Was ist Ceph?

- Warum ist es notwendig, Ceph-Cluster zu sichern

- Wie Backup-Aufgaben in Ceph durchgeführt werden

- Backup-Software mit Ceph-Unterstützung

- Storware

- Trilio

- Bacula Enterprise

- Backy2

- cephbackup

- Ein empfohlener Ansatz für die Ceph-Datensicherheit

- Fazit

- Häufig gestellte Fragen

- Ist die selbstheilende Infrastruktur von Ceph für sich genommen eine ausreichende Sicherheitsmaßnahme?

- Was ist der Hauptansatz von Ceph, wenn es um interne und externe Sicherungsvorgänge geht?

Was ist Ceph?

Ceph ist eine Software-definierte Speicherplattform, die kostenlos und quelloffen vertrieben wird. Sie bietet Datei-, Block- und Objektspeicher und nutzt ihre verteilte Cluster-Basis als Infrastruktur. Ceph ist nicht auf ein Dateisystem eines Drittanbieters angewiesen, da sein eigenes Speicher-Backend namens „BlueStore“ in der Lage ist, sowohl SSDs als auch HDDs direkt zu verwalten.

Obwohl der ursprüngliche Prototyp von Ceph bereits 2005 entwickelt wurde (als Sommerprojekt!), war es in den meisten Jahren seiner Entwicklung nicht so populär wie heute, obwohl es über einen beeindruckenden Funktionsumfang verfügt. Ceph benötigt für den Betrieb keine spezielle Hardware und kann Daten mit Fehlertoleranz replizieren. Es bietet eine leistungsstarke Datenverfügbarkeit durch eine Kombination aus Snapshots, Replikation, Erasure Coding, Klonen und anderen Funktionen.

Zu den größten modernen Beispielen für Ceph-Infrastrukturen gehören der große Cloud-Anbieter DigitalOcean, das französische Cloud-Computing-Unternehmen OVH und CERN – eine zwischenstaatliche Forschungsorganisation, die für ihr Teilchenphysiklabor bekannt ist, das als das größte der Welt gilt.

Warum ist es notwendig, Ceph-Cluster zu sichern

Einer der wichtigsten Vorteile der Ceph-Infrastruktur ist ihre selbstverwaltende und selbstheilende Natur, die, wenn sie richtig konfiguriert ist, die Gesamtverwaltungskosten sowohl für kleine als auch für große Bereitstellungen erheblich reduzieren kann.

Einige Benutzer könnten denken, dass diese Art von Redundanz gut genug ist, um auf herkömmliche Datensicherheitsmethoden wie Backup- und Wiederherstellungssysteme und -vorgänge zu verzichten. Leider ist das bei Ceph nicht der Fall, und es gibt verschiedene Arten von Situationen und Anwendungsfällen, die seine Redundanz nicht abdecken kann:

- Disaster Recovery ist ein einfaches Beispiel dafür, was Ceph nicht abdecken kann. Die meisten Katastrophen betreffen ganze Speichercluster, so dass die gesamte Infrastruktur gefährdet ist und nicht wiederhergestellt werden kann.

- Moderne Ransomware-Typen haben sich inzwischen mehrfach weiterentwickelt und sind in der Lage, nach Sicherungskopien und ganzen Speichersystemen zu suchen und diese zu beeinträchtigen, so dass das Redundanz-Framework von Ceph nicht mehr als Ganzes funktioniert.

- Auch mit Ceph lassen sich nicht alle Datenkorruptionsereignisse vermeiden, da es nicht ungewöhnlich ist, dass sich die Korruption auf ganze Systeme und Infrastrukturen ausbreitet und alle Redundanzkopien in Mitleidenschaft zieht.

- Menschliche Fehler sind vielleicht eine der wichtigsten Kategorien von Problemen, die die meisten Sicherheitsmaßnahmen nicht vollständig abdecken können. Es liegt in der Natur des Ceph-Replikationssystems, dass praktisch jede Änderung an den Originaldaten in alle Redundanzkopien repliziert wird – einschließlich versehentlicher Änderungen oder Löschungen wichtiger Informationen.

Daher sind selbst in einer so redundanzlastigen Umgebung wie Ceph verschiedene Sicherheitsmaßnahmen wie Backups erforderlich.

Wie Backup-Aufgaben in Ceph durchgeführt werden

Ceph verwendet eine Blockspeicherkomponente namens RBD (RADOS Block Device), um sowohl Workloads als auch Informationen über Ceph-Cluster hinweg zu betreiben. Aufgrund der sehr spezifischen Natur der Ceph-Infrastruktur gibt es mindestens zwei verschiedene Möglichkeiten, ein Backup oder eine Kopie eines Clusters zu erstellen:

- Direktes Anhängen einer virtuellen Festplatte mit einer Proxy-VM.

- RBD-Volume-Export direkt aus der Ceph-Infrastruktur.

Beide Ansätze haben ihre Nachteile, insbesondere wenn es um die Erstellung von nicht standardmäßigen Sicherungsarten geht (z.B. inkrementelle Sicherung).

Das Hauptproblem ist hier die Unfähigkeit von Ceph, geänderte Blöcke zu verfolgen, ohne das gesamte Block-Device zu überprüfen. Ceph bietet jedoch eine eigene Lösung für dieses Problem – die Möglichkeit, die so genannte „Snapshot-Differenz“ zu extrahieren, die durch die Erstellung eines manuellen und eines automatischen Snapshots zu unterschiedlichen Zeitpunkten und den Vergleich der beiden Blöcke erzeugt wird.

Diese Art von Ansatz kann etwas problematischer sein als herkömmliche inkrementelle Backup-Methoden, aber sie wäre eine Notwendigkeit für größere Umgebungen, die es sich aus Gründen der Speicherkapazität nicht leisten können, nur Voll-Backups zu verwenden.

Gleichzeitig funktionieren diese beiden Anwendungsfälle nur unter ganz bestimmten Umständen – einschließlich einer Virtualisierungsschicht und einer Software, die Ceph-Infrastrukturen ausdrücklich unterstützt. Glücklicherweise sind dies nicht die einzigen Backup-Methoden für Ceph als Ganzes.

Einige Backup-Lösungen sind in der Lage, RBD-Volumes auf einer sehr grundlegenden Ebene zu schützen, so wie andere Anwendungen oder VMs auch geschützt werden. Dieser spezielle Ansatz funktioniert auch für Ceph-Cluster, obwohl die Liste der Software, die ein solches Kunststück vollbringen kann, immer noch erstaunlich klein ist.

Backup-Software mit Ceph-Unterstützung

Wie wir bereits erwähnt haben, können einige Lösungen RBD-Volumes ohne die Virtualisierungsschicht schützen, ähnlich wie normale Anwendungen oder VMs geschützt werden.

Storware

Storware ist eine solche Lösung, die mit ihrem vProtect Storage Provider einen richtlinienbasierten Datenschutz für praktisch jeden erforderlichen Volume-Typ bietet. Er kann Ceph-Volumes sowie mehrere andere Kubernetes/OpenStack-Umgebungen unterstützen. Storware unterstützt den direkten RBD-Export und die direkte Festplattenanbindung über einen Hypervisor als zwei der wichtigsten Ansätze für Backups und überlässt dem Benutzer die Wahl.

Die Software bietet darüber hinaus eine Vielzahl weiterer Anwendungsfälle und Funktionen. Storware ist eine VM-zentrierte Backup-Lösung mit Unterstützung für viele andere Speichermedien. Es handelt sich um eine relativ benutzerfreundliche Plattform, die sich durch die Verwaltung von Snapshots auszeichnet und ein angemessenes Maß an Anpassungsmöglichkeiten für ihre Benutzer bietet.

Kundenbewertungen:

- G2 – 4.7/5 score based on 28 Kundenrezensionen

Vorteile:

- Eine einfache und bequeme Benutzeroberfläche mit einer angenehmen Benutzererfahrung.

- Die Software selbst ist agentenlos, was den gesamten Bereitstellungsprozess erheblich vereinfacht.

- Auch die erstmalige Konfiguration von Storware ist für die meisten Benutzer keine schwierige Aufgabe.

Mängel:

- Während die Software selbst sehr anpassbar ist, sind einige ihrer Bereiche, wie das Benachrichtigungssystem, in dieser Hinsicht überraschend starr.

- Das Einrichten von Storware ist kein komplizierter Prozess, aber die Lernmaterialien von Drittanbietern im Internet sind dafür sehr hilfreich.

- Die Konfiguration der Aufbewahrungsrichtlinien kann aus verschiedenen Gründen mühsam sein.

Preisgestaltung (zum Zeitpunkt der Erstellung):

- Die Preisinformationen, die Storware auf seiner öffentlichen Website bereitstellt, sind etwas begrenzt.

- Es gibt mindestens zwei verschiedene Preispläne, aus denen Sie wählen können:

- Freemium, das ist eine kostenlose Version der Lösung, die in ihren Möglichkeiten sehr eingeschränkt ist – sie kann nur mit bis zu 1 TB Daten, bis zu 10 VMs, bis zu 10 Anwendungen usw. arbeiten. Das Gute daran ist, dass sie alle Fähigkeiten und Funktionen von Storware enthält.

- Free Trial, eine zeitlich begrenzte Version der Lösung, die nur 60 Tage lang verfügbar ist; sie umfasst alles, was Storware zu bieten hat, ohne jegliche Hardware- oder Softwarebeschränkungen (abgesehen von der zeitlichen Begrenzung).

- Alles andere in Bezug auf die Preisgestaltung der Lösung kann nur nach Anforderung eines personalisierten Angebots erworben werden.

Meine persönliche Meinung zu Storware:

Storware ist ursprünglich eine VM-zentrierte Sicherungs- und Wiederherstellungslösung mit einer Fülle von Funktionen in dieser Hinsicht, aber seine Ceph-Kompatibilität ist hier das Highlight. Die Software kann Snapshot-Unterschiede direkt aus der Ceph-API extrahieren, um die Leistung zu verbessern. Außerdem bietet sie standardmäßig viele grundlegende Backup-orientierte Funktionen, darunter Backup-Automatisierung, richtlinienbasierter Backup-Schutz, verschiedene Backup-Typen und mehr. Die Möglichkeit, RBD-Volumes außerhalb der Virtualisierungsplattform zu verwalten, hilft Storware auch erheblich bei der Verwaltung komplexer Infrastrukturen, die aus mehreren Datenspeichertypen bestehen.

Trilio

Trilio ist eine gute Alternative zu der bisherigen Software. Es bietet die Möglichkeit, RBD-Snapshots aus der Ceph-Infrastruktur zu ziehen, die „Snapshot-Differenz“ für inkrementelle Backups zu erzeugen und diese Informationen in ein bequemeres und vielseitigeres Dateiformat zu konvertieren, das mit anderen Funktionen von Trilio geschützt werden kann. Es verwendet seine eigene TrilioVault Lösung, um Business Continuity und Datenschutz in einem einzigen Paket anzubieten.

Die primäre Zielgruppe von Trilio sind Cloud-native Umgebungen und deren Benutzer, wobei Kubernetes und OpenStack die wertvollsten Elemente dieser Zielgruppe sind. Trilio bietet nicht nur Backup- und Wiederherstellungsfunktionen, sondern auch Datenresilienz und Datensicherheit. Trilio kann Disaster Recovery durchführen, bei der evidenzbasierten Compliance helfen und zahlreiche andere Funktionen anbieten.

Vorteile:

- Trilio kann mit mehreren verschiedenen APIs arbeiten, die das Erstellen und Wiederherstellen von Backups für Container- und Cloud-Anwendungen vereinfachen können (Nova API und Cinder sind die bekanntesten Beispiele).

- Die Software kann den manuellen Aufwand für die Durchführung von Sicherungs- und Wiederherstellungsaufgaben erheblich reduzieren, indem sie richtliniengesteuerte Sicherungsfunktionen und anpassbare Automatisierungsfunktionen bietet.

- Sie kann auch ganze Anwendungen und Container auf einmal erfassen und so sicherstellen, dass Abhängigkeiten und andere Verbindungen während oder nach dem Backup-Recovery-Prozess nicht verloren gehen.

Mängel:

- Der Fokus von Trilio auf containerisierte und Cloud-native Umgebungen macht es für herkömmliche Konfigurationen von Datenspeicherumgebungen etwas unbrauchbar, was die potenzielle Reichweite und den Gesamtnutzen der Lösung erheblich einschränken kann.

- Technologien wie OpenStack entwickeln sich sehr häufig weiter, was Software wie Trilio dazu zwingt, sich so schnell wie möglich an neue Änderungen anzupassen und weiterzuentwickeln – etwas, womit nicht alle Benutzer zurechtkommen.

- Auch wenn Trilio ein gewisses Maß an Datenschutzfunktionen bietet, kann der Schutz von Cloud-nativen Umgebungen insgesamt sehr anspruchsvoll sein, weshalb die Funktionen von Trilio nicht besonders umfangreich oder detailliert sind.

Preisgestaltung (zum Zeitpunkt der Erstellung):

- Trilio bietet keine offiziellen Preisinformationen auf seiner öffentlichen Website an. Die einzige Möglichkeit, solche Informationen zu erhalten, besteht darin, ein individuelles Angebot von dem Unternehmen anzufordern.

Meine persönliche Meinung zu Trilio:

Trilio ist eine recht hilfreiche Lösung mit einem sehr spezifischen Anwendungsfall – nämlich der Unterstützung von Cloud-nativen und containerisierten Umgebungen bei der Datensicherung. Trilio lässt sich nahtlos in die verteilten Speicherfunktionen von Ceph integrieren und bietet eine Fülle von Funktionen für Datenintegrität, minimale Ausfallzeiten, maximale Leistung usw. Die Software selbst ist relativ benutzerfreundlich und intuitiv, so dass sie auch für weniger erfahrene Benutzer sehr einfach zu implementieren und zu bedienen ist. Ceph ist auch nicht der einzige Infrastrukturtyp, der von der Integration von Trilio profitieren kann, denn TrilioVault unterstützt alle OpenStack-Umgebungstypen.

Bacula Enterprise

Eine weitere mögliche Lösung für die Sicherung von Daten von Ceph-basierten Cloud-Storage-Anbietern ist Bacula mit seinem Bacula Cloud Driver, der die meisten der Technologien unterstützt, aus denen Ceph und S3 bestehen.

Die Erweiterung der Infrastruktur um Cloud-Speicher ermöglicht es Bacula, viele seiner Backup- und Recovery-orientierten Funktionen mit beeindruckender Anpassungsfähigkeit, hohem Sicherheitsniveau und einer großen Anzahl von Funktionen auszuführen. Ceph-Volumes selbst werden mit einer Kombination aus RBD-Exportfunktionen und BaculaLat’s bpipe Funktion gesichert, die es ermöglicht, Backups von Datenvolumes über Snapshots zu erstellen (es werden auch differentielle und inkrementelle Backup-Typen unterstützt).

Kundenrezensionen:

- TrustRadius – 9.8/10 Punkte und 54 Kundenbewertungen

- G2 – 4.7/5 Punkte und 56 Kundenrezensionen

Vorteile:

- Hervorragender Kundensupport mit 24/7 Verfügbarkeit.

- Mehrere verfügbare Integrationen und kompatible Plattformen, einschließlich Festplatte, Tape, Cloud, VM, Anwendungen, Datenbanken, Container, etc.

- Beeindruckende Leistung für Backup- und Wiederherstellungsvorgänge.

Mängel:

- Ein modulares Lizenzierungssystem verwendet ein grundlegendes, abonnementbasiertes Modell mit einem zusätzlichen Preisschild für einige spezifische Module, was für einige Benutzer unbefriedigend sein kann.

- Die Gesamtzahl der Funktionen kann zu einer moderaten Lernkurve führen, selbst wenn man die BWeb-GUI von Bacula anstelle einer Befehlszeilenschnittstelle verwendet.

- Der Aktualisierungszyklus von Bacula ist relativ kurz. Eine Vielzahl von Updates wird regelmäßig veröffentlicht, und viele davon sind obligatorisch, um die Sicherheit und Stabilität des Systems zu verbessern.

Preisgestaltung (zum Zeitpunkt der Erstellung):

- Es gibt keine offiziellen Preisinformationen für Bacula Enterprise auf der offiziellen Website.

- Allerdings wird dort das allgemeine Preismodell erklärt, das anfangs ein wenig überwältigend sein kann:

- BSBE (Bacula Small Business Edition): 2 Verträge, 20 Agenten, inklusive BWeb und Web-Support.

- Standard Tier: 2 Verträge, 50 Agenten, nicht mehr als 4 Tage Wartezeit für Kundensupport-Anfragen.

- Bronze Tier: 2 Verträge, 200 Agenten, Antwortzeiten beim Kundensupport von 6 Stunden bis 4 Tagen, Telefonsupport.

- Silver Tier: 3 Verträge, 500 Agenten, Antwortfristen des Kundensupports von 4 Stunden bis 2 Tagen, ein Deduplizierungs-Plugin.

- Gold Tier: 5 Verträge, 2000 Agenten, Antwortfristen des Kundensupports von 1 Stunde bis 2 Tage.

- Platin-Tier: 5 Verträge, 5000 Agenten, kürzeste Wartezeit für den Kundensupport, PostgreSQL-Katalog-Support, kostenlose Administrator-Kurse (1 Schulungsplatz).

Meine persönliche Meinung zu Bacula Enterprise:

Bacula Enterprise ist eine aufregende Backup- und Wiederherstellungssoftware mit einer Vielzahl von verschiedenen Fähigkeiten und Funktionen. Sie kann nicht nur mit den meisten vorhandenen Speichertypen und Infrastrukturvarianten arbeiten, sondern sogar mit einigen der weniger verbreiteten Infrastrukturen wie Ceph und OpenStack. Es ist eine vielseitige und besonders flexible, anpassbare Lösung mit einem außergewöhnlichen Funktionsumfang. Es gibt sogar eine kostenlose Version namens Bacula Community, die einen Großteil der Funktionen kostenlos anbietet, aber in der Handhabung und Beherrschung etwas anspruchsvoller sein kann. Die schiere Anzahl der Funktionen kann ein wenig überwältigend sein, aber das Gesamtpaket ist äußerst kompetent und die Zeit und Mühe wert.

Backy2

Alternativ dazu gibt es auch relativ kleine Backup-Lösungen mit expliziter Ceph-Unterstützung. Backy2 ist ein solches Beispiel. Es handelt sich um eine Open-Source-Backup-Software mit einer blockbasierten Infrastruktur, die mit praktisch jedem blockbasierten Gerät arbeiten kann, einschließlich Ceph RBD-Volumes. Es handelt sich um eine eher fallspezifische, aber leistungsstarke Backup-Lösung mit Datenkomprimierung, Deduplizierung und Verschlüsselung, die sie sowohl sicher als auch platzsparend macht.

Backy2 kann seine Backups auf Blockebene durchführen, was die Zeit pro Backup erheblich reduziert und gleichzeitig den Speicherplatzbedarf verringert. Es kann in mehrere verschiedene Infrastrukturen integriert werden und unterstützt Sie bis zu einem gewissen Grad bei der Backup-Verwaltung, indem es Funktionen zur Überprüfung der Datenintegrität, zur Planung von Backups und mehr bietet. Leider ist es auch extrem fallspezifisch, so dass es sehr schwierig ist, Informationen oder Feedback dazu zu finden.

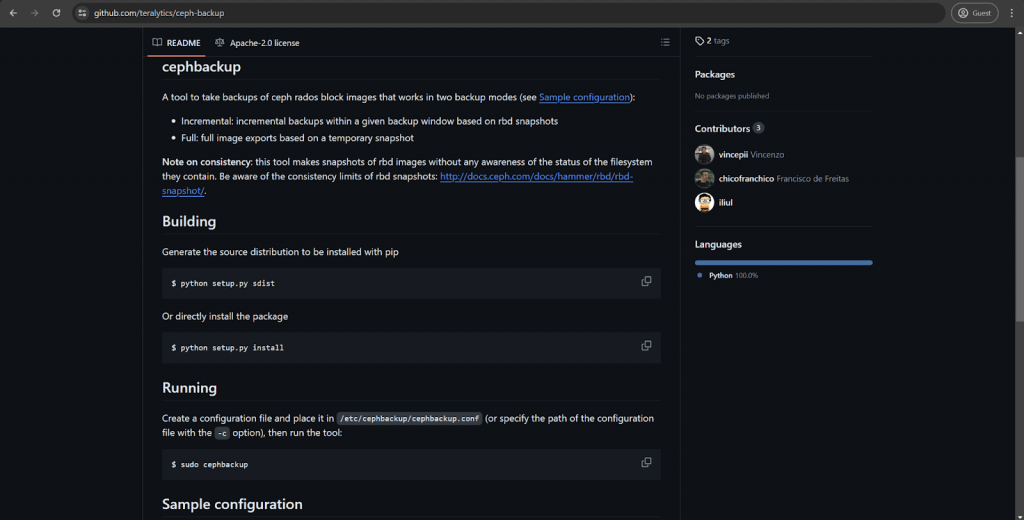

cephbackup

Es gibt auch andere Ceph-Backup-Projekte, wie z.B. dieses einfache Tool von GitHub, das sowohl vollständige als auch inkrementelle Backups durchführen kann und dabei denselben Prozess verwendet, den wir jetzt schon mehrfach durchgespielt haben. Es ist jedoch erwähnenswert, dass dieses spezielle Tool seit über sieben Jahren nicht mehr aktualisiert wurde, was sowohl seine Kompatibilität als auch seine allgemeine Durchführbarkeit in Frage stellt.

Ein empfohlener Ansatz für die Ceph-Datensicherheit

Das Thema groß angelegter RBD-Backups ist nun schon seit mehreren Jahren präsent, ohne dass es eine einfache Lösung dafür gibt. In den letzten Jahren gab es jedoch zahlreiche Ideen, wie z.B. dieses Panel aus dem Jahr 2018, das von einem OVH Mitarbeiter gezeigt wurde – einem der mit Abstand größten Nutzer von Ceph-Umgebungen.

In dem Panel werden einige grundlegende Informationen über Ceph und seine Möglichkeiten sowie skalierbare Backups besprochen, die damals keine Backup-Lösung eines Drittanbieters bieten konnte (nicht einmal ihre aktuelle Backup-Lösung, Duplicity).

Die Person, die das Panel präsentierte, sprach auch über alle Herausforderungen, die die Skalierbarkeit der Datensicherung im Zusammenhang mit Ceph mit sich bringt, wie z.B. die Begrenzung der Dateigröße und die Begrenzung der Bildgröße.

Die Lösung für all die Probleme, die das bestehende Setup mit sich brachte, erwies sich als erstaunlich einfach. Die Idee war, die Ceph-Funktionen zum Klonen zu nutzen, um zu einem bestimmten Zeitpunkt eine identische Kopie des Systems zu erstellen, die als erste Verteidigungslinie fungieren könnte, um den ursprünglichen Cluster zu ersetzen, wenn etwas schief geht. Die Ceph-eigene Leistung ermöglichte es, dass diese spezielle Methode extrem schnell war, schneller als jede Backup-Methode, die OVH zuvor verwendet hatte.

Doch das ist noch nicht alles. Die Klonfunktionen von Ceph sind zwar schnell, aber nicht besonders leistungsfähig, wenn es um Sicherheits- und Schutzmaßnahmen geht. Daher wurde weiterhin empfohlen, bestehende Backup-Tools von Drittanbietern sozusagen als „zweite Verteidigungslinie“ zu verwenden.

Dieser Ansatz kombiniert die Geschwindigkeit des Klonens von Ceph mit der zusätzlichen Sicherheit, die Backup-Software von Drittanbietern bietet – auch wenn dies die Leistung deutlich verringert.

Fazit

Ceph ist ein beeindruckendes Speicher-Framework, das extreme Skalierbarkeit für praktisch jedes Speichervolumen in einer verteilten Umgebung unterstützt. Es nutzt seine eigenen fortschrittlichen Redundanzfunktionen, um ein hohes Maß an Schutz gegen viele verschiedene datenbezogene Probleme zu bieten. Allerdings ist es bei weitem nicht perfekt, weshalb neben den Ceph-Clustern immer noch Sicherungs- und Wiederherstellungslösungen erforderlich sind.

Es gibt zwar verschiedene Lösungen, die Ceph-Cluster bis zu einem gewissen Grad unterstützen, aber die meisten von ihnen haben eine Reihe von Nachteilen, die sie als alleinige Backup-Lösung etwas unvollständig machen. Die Kombination der Ceph-eigenen Replikationsfunktionen mit den Backup-Funktionen von Drittanbietern bietet jedoch ein respektables Schutzniveau mit mehreren Sicherheitsebenen, was im Moment wohl das Beste ist, was Ceph bieten kann.

Häufig gestellte Fragen

Ist die selbstheilende Infrastruktur von Ceph für sich genommen eine ausreichende Sicherheitsmaßnahme?

Ceph bietet zwar eine hochredundante Infrastruktur als eine seiner Hauptfunktionen, aber das reicht bei weitem nicht aus, um alle möglichen Angriffsvektoren und Katastrophenvarianten abzudecken, vom menschlichen Faktor bis hin zu ausgefeilten Ransomware-Bedrohungen.

Was ist der Hauptansatz von Ceph, wenn es um interne und externe Sicherungsvorgänge geht?

Die meisten Backup- und Replikationsfunktionen von Ceph werden entweder über eine direkte Festplatteneinbindung über eine Proxy-VM oder eine RBD-Volume-Exportfunktion ausgeführt. Es gibt auch die Möglichkeit, sich direkt mit RBD-Volumes zu verbinden, wenn keine Virtualisierungsschicht im Backup-Prozess verwendet wird, was sich einige Backup-Lösungen zu Nutze machen können.