Contents

- ¿Qué es Ceph?

- Por qué es necesario hacer copias de seguridad de los clústeres Ceph

- Cómo se realizan las tareas de copia de seguridad en Ceph

- Software de copia de seguridad compatible con Ceph

- Storware

- Trilio

- Bacula Enterprise

- Backy2

- cephbackup

- Un enfoque recomendado para la seguridad de los datos Ceph

- Conclusión

- Preguntas frecuentes

- ¿La infraestructura de autorreparación de Ceph es suficiente medida de seguridad por sí sola?

- ¿Cuál es el enfoque principal de Ceph cuando se trata de operaciones de copia de seguridad tanto internas como de terceros?

¿Qué es Ceph?

Ceph es una plataforma de almacenamiento definido por software distribuido gratuita y de código abierto. Proporciona almacenamiento de archivos, bloques y objetos utilizando como infraestructura su base de clústeres distribuidos. Ceph no tiene que depender de un sistema de archivos de terceros gracias a que su propio backend de almacenamiento, denominado «BlueStore», es capaz de gestionar directamente tanto unidades SSD como HDD.

Aunque el prototipo original de Ceph se creó ya en 2005 (¡como proyecto de verano, nada menos!), no fue tan popular durante la mayor parte de sus años de desarrollo como lo es ahora, a pesar de su impresionante conjunto de características. Ceph no requiere hardware específico para funcionar y puede replicar datos con tolerancia a fallos, ofreciendo una potente disponibilidad de datos mediante una combinación de instantáneas, replicación, codificación de borrado, clonación y otras capacidades.

Algunos de los mayores ejemplos del mundo moderno de infraestructuras Ceph incluyen un proveedor masivo de nubes, DigitalOcean, una empresa francesa de computación en nube, OVH, y el CERN, una organización intergubernamental de investigación famosa por su laboratorio de física de partículas, considerado el mayor del planeta.

Por qué es necesario hacer copias de seguridad de los clústeres Ceph

Una de las ventajas más significativas de la infraestructura de Ceph es su naturaleza autogestionable y autorregenerativa que, cuando se configura correctamente, puede reducir significativamente los costes generales de gestión tanto para despliegues pequeños como grandes.

Algunos usuarios podrían pensar que este tipo de redundancia es lo suficientemente buena como para dejar de utilizar los métodos tradicionales de seguridad de datos, como los sistemas y operaciones de copia de seguridad y recuperación. Desgraciadamente, no es el caso de Ceph, y existen varios tipos de situaciones y casos de uso que su redundancia no puede cubrir:

- La recuperación ante desastres es un ejemplo fácil de lo que Ceph no puede solucionar. La mayoría de los desastres afectan a clusters de almacenamiento enteros, lo que hace que toda la infraestructura se vea comprometida y no pueda restaurarse.

- Los tipos de ransomware modernos ya han evolucionado varias veces, ofreciendo la capacidad de buscar y afectar a copias de seguridad y sistemas de almacenamiento enteros para impedir que el marco de redundancia de Ceph funcione en su totalidad.

- Con Ceph tampoco pueden evitarse todos los casos de corrupción de datos, ya que no es tan infrecuente que la corrupción se extienda por sistemas e infraestructuras enteras, afectando a todas las copias de redundancia.

- Los errores humanos podrían ser una de las categorías más significativas de problemas que la mayoría de las medidas de seguridad no son capaces de cubrir en su totalidad. La propia naturaleza del sistema de replicación de Ceph implica que prácticamente cualquier cambio en los datos originales se replica en todas sus copias de redundancia, incluida la alteración o eliminación accidental de información importante.

Por ello, siguen siendo necesarias diversas medidas de seguridad, como las copias de seguridad, incluso en un entorno con tanta redundancia como Ceph.

Cómo se realizan las tareas de copia de seguridad en Ceph

Ceph utiliza un componente de almacenamiento en bloque llamado RBD (RADOS Block Device) para operar tanto las cargas de trabajo como la información a través de los clusters Ceph. Debido a la naturaleza muy específica de la infraestructura de Ceph, existen al menos dos formas diferentes de crear una copia de seguridad o una copia de un cluster:

- Adjuntar directamente un disco virtual utilizando una VM proxy.

- Volumen RBD exportando directamente desde la infraestructura de Ceph.

Ambos enfoques tienen su parte justa de desventajas, especialmente cuando se trata de crear tipos de copia de seguridad no estándar (como la copia de seguridad incremental).

El principal problema aquí es la incapacidad de Ceph para realizar un seguimiento de los bloques modificados sin recorrer todo el dispositivo de bloques. Sin embargo, Ceph ofrece su propia solución para esto: la capacidad de extraer la llamada «diferencia de instantáneas» que se genera creando una instantánea manual y otra automática en distintos periodos de tiempo y comparando las dos bloque a bloque.

Este tipo de enfoque puede ser un poco más problemático que los métodos tradicionales de copia de seguridad incremental, pero sería una necesidad para los entornos más grandes que no pueden permitirse utilizar únicamente copias de seguridad completas por razones de capacidad de almacenamiento de datos.

Al mismo tiempo, estos dos casos de uso sólo funcionan con un conjunto muy específico de circunstancias – incluyendo una capa de virtualización y un programa que soporte explícitamente la infraestructura Ceph. Por suerte, estos no son los únicos métodos de copia de seguridad para Ceph en su conjunto.

Algunas soluciones de copia de seguridad son capaces de proteger los volúmenes RBD a un nivel muy básico, del mismo modo que se protegen otras aplicaciones o máquinas virtuales. Este enfoque particular también funciona para los clústeres Ceph, aunque la lista de programas que pueden realizar tal hazaña sigue siendo sorprendentemente pequeña.

Software de copia de seguridad compatible con Ceph

Como hemos mencionado antes, algunas soluciones pueden proteger los volúmenes RBD sin la capa de virtualización, de forma similar a como se protegen las aplicaciones normales o las máquinas virtuales.

Storware

Storware es una de estas soluciones, con su capacidad vProtect Storage Provider que ofrece protección de datos basada en políticas para prácticamente cualquier tipo de volumen necesario. Puede soportar los volúmenes de Ceph, así como otros múltiples entornos Kubernetes/OpenStack. Storware admite la exportación directa de RBD y la conexión directa a disco a través de un hipervisor como dos de sus enfoques principales para las copias de seguridad, dejando la elección en manos del usuario.

El programa en general también tiene muchos otros casos de uso y capacidades. Storware es una solución de copia de seguridad centrada en máquinas virtuales con soporte para muchos otros medios de almacenamiento; es una plataforma relativamente fácil de usar que sobresale en la gestión de instantáneas y puede proporcionar una cantidad razonable de personalización para sus usuarios.

Valoraciones de los clientes:

- G2 – 4,7/5 puntuación basada en 28 opiniones de clientes

Ventajas:

- Una interfaz de usuario sencilla y cómoda con una experiencia de usuario agradable.

- El programa en sí no necesita agentes, lo que simplifica enormemente el proceso general de implantación.

- Hablando del proceso de despliegue, configurar Storware por primera vez tampoco es una tarea difícil para la mayoría de los usuarios.

Carencias:

- Aunque el programa en sí es muy personalizable, algunas de sus áreas, como el sistema de notificaciones, son sorprendentemente rígidas en ese sentido.

- La puesta en marcha de Storware no es un proceso complicado, pero todo el mérito lo tienen los materiales de aprendizaje de terceros en Internet.

- La configuración de la política de retención puede ser un engorro por múltiples razones.

Precios (en el momento de la redacción):

- La información sobre precios que Storware proporciona en su sitio web público es algo limitada.

- Hay al menos dos planes de precios diferentes entre los que elegir:

- Freemium, que es una versión gratuita de la solución que está muy limitada en sus capacidades – sólo puede trabajar con hasta 1 TB de datos, hasta 10 máquinas virtuales, hasta 10 aplicaciones, etc. El lado positivo es que sí cuenta con todas y cada una de las capacidades y funciones de Storware.

- Prueba gratuita, una versión temporizada de la solución que está disponible durante sólo 60 días; incluye todo lo que Storware tiene que ofrecer sin ningún tipo de limitación de hardware o programa (aparte del límite de tiempo).

- Todo lo demás en cuanto al precio de la solución sólo puede adquirirse tras solicitar un presupuesto personalizado.

Mi opinión personal sobre Storware:

Storware es originalmente una solución de copia de seguridad y recuperación centrada en máquinas virtuales con muchas capacidades en este sentido, pero su compatibilidad con Ceph es lo más destacado aquí. El programa puede extraer las diferencias de las instantáneas directamente de la API de Ceph para mejorar el rendimiento. También ofrece un montón de funciones básicas orientadas a las copias de seguridad por defecto, incluyendo la automatización de copias de seguridad, la protección de copias de seguridad basada en políticas, diferentes tipos de copias de seguridad y mucho más. La capacidad de gestionar volúmenes RBD fuera de la plataforma de virtualización también ayuda significativamente a Storware a gestionar infraestructuras complejas compuestas por múltiples tipos de almacenamiento de datos.

Trilio

Trilio es una buena alternativa al programa anterior. Ofrece la capacidad de extraer instantáneas RBD de la infraestructura de Ceph, generar la «diferencia de instantáneas» para las copias de seguridad incrementales y convertir esta información en un formato de archivo más cómodo y versátil que puede protegerse con otras capacidades de Trilio. Utiliza su propia solución TrilioVault para ofrecer continuidad empresarial y protección de datos en un único paquete.

El público principal de Trilio son los entornos nativos de la nube y sus usuarios, siendo Kubernetes y OpenStack los elementos más valiosos de este grupo de enfoque. Trilio no sólo puede ofrecer capacidades de copia de seguridad y recuperación, sino también resiliencia y seguridad de los datos. Trilio puede realizar la recuperación de desastres, ayudar con el cumplimiento basado en pruebas, y muchas otras capacidades.

Ventajas:

- Trilio puede trabajar con múltiples API diferentes que pueden simplificar el proceso de creación y restauración de copias de seguridad para aplicaciones en contenedores y en la nube (Nova API y Cinder son sus ejemplos más destacados).

- El programa puede reducir en gran medida el esfuerzo manual necesario para realizar las tareas de copia de seguridad y recuperación al ofrecer capacidades de copia de seguridad basadas en políticas y funciones de automatización personalizables.

- También puede capturar aplicaciones y contenedores enteros a la vez, garantizando que las dependencias y otras conexiones no se pierdan durante o después del proceso de copia de seguridad-recuperación.

Carencias:

- El enfoque de Trilio en entornos en contenedores y nativos de la nube lo hace algo inútil para las configuraciones tradicionales de entornos de almacenamiento de datos, lo que puede limitar significativamente el alcance potencial y la utilidad general de la solución.

- Tecnologías como OpenStack se desarrollan con mucha frecuencia, lo que obliga a programas como Trilio a adaptarse y evolucionar a los nuevos cambios lo más rápidamente posible, algo con lo que no todos los usuarios se sentirán cómodos.

- Si bien es cierto que Trilio ofrece un cierto nivel de capacidades de protección de datos, proteger entornos nativos de la nube en su conjunto puede ser todo un reto, por lo que las capacidades de Trilio no son especialmente ricas ni detalladas.

Precios (en el momento de redactar este documento):

- Trilio no ofrece ninguna información oficial sobre precios en su página web pública. La única forma de obtener dicha información es solicitar un presupuesto personalizado a la empresa.

Mi opinión personal sobre Trilio:

Trilio es una solución bastante útil con un conjunto muy específico de casos de uso – a saber, ayudar a los entornos nativos de la nube y en contenedores con los esfuerzos de protección de datos. Trilio puede integrarse perfectamente con las capacidades de almacenamiento distribuido de Ceph, ofreciendo una plétora de funciones para la integridad de los datos, un tiempo de inactividad mínimo, el máximo rendimiento, etc. El programa en sí es relativamente fácil de usar e intuitivo, lo que hace que sea muy sencillo de implantar y trabajar con él, incluso para los usuarios menos experimentados. Ceph no es el único tipo de infraestructura que puede beneficiarse de la integración de Trilio, ya que TrilioVault es compatible con todos los tipos de entornos OpenStack.

Bacula Enterprise

Otra solución potencial para realizar copias de seguridad de datos de proveedores de almacenamiento en la nube basados específicamente en Ceph es Bacula, con su controlador Bacula Cloud Driver que admite la mayoría de las tecnologías de las que se componen Ceph y S3.

La incorporación del almacenamiento en la nube a la infraestructura permite a Bacula llevar a cabo muchas de sus funciones orientadas a las copias de seguridad y la recuperación con una personalización impresionante, altos niveles de seguridad y un gran número de funciones con las que trabajar. Las copias de seguridad de los propios volúmenes Ceph se realizan mediante una combinación de capacidades de exportación RBD y la función bpipe de BaculaLat, que permite crear copias de seguridad de volúmenes de datos mediante instantáneas (también admite tipos de copia de seguridad diferenciales e incrementales).

Valoraciones de los clientes:

- TrustRadius – 9,8/10 puntos y 54 reseñas de clientes

- G2 – 4,7/5 puntos y 56 respuestas de clientes

Ventajas:

- Excelente servicio de atención al cliente con disponibilidad 24 horas al día, 7 días a la semana.

- Múltiples integraciones disponibles y plataformas compatibles, incluyendo disco, cinta, nube, VM, aplicaciones, bases de datos, contenedores, etc.

- Rendimiento impresionante tanto para operaciones de copia de seguridad como de recuperación.

Carencias:

- El sistema modular de licencias utiliza un modelo básico basado en suscripciones con un precio adicional para algunos módulos específicos, lo que puede resultar insatisfactorio para algunos usuarios.

- El número total de funciones puede dar lugar a una curva de aprendizaje moderada, incluso utilizando la interfaz gráfica de usuario BWeb de Bacula en lugar de una interfaz de línea de comandos.

- El ciclo de actualización de Bacula es relativamente corto. Se lanzan muchas actualizaciones con regularidad, y muchas de ellas son obligatorias para mejorar la seguridad y la estabilidad del sistema.

Precios (en el momento de escribir este artículo):

- No hay información oficial sobre los precios de Bacula Enterprise en el sitio web oficial.

- Sin embargo, allí se explica el modelo general de precios, que puede resultar un poco abrumador al principio:

- BSBE (Bacula Small Business Edition): 2 contratos, 20 agentes, incluye BWeb y soporte web.

- Nivel estándar: 2 contratos, 50 agentes, no más de 4 días de espera para consultas de soporte al cliente.

- Nivel Bronce: 2 contratos, 200 agentes, plazos de respuesta de soporte al cliente de 6 horas a 4 días, soporte telefónico.

- Nivel Plata: 3 contratos, 500 agentes, plazos de respuesta de atención al cliente de 4 horas a 2 días, un plugin de deduplicación.

- Gold Tier: 5 contratos, 2000 agentes, plazos de respuesta de atención al cliente de 1 hora a 2 días.

- Platinum Tier: 5 contratos, 5000 agentes, el menor tiempo de espera posible para el soporte al cliente, soporte de catálogo PostgreSQL, cursos de Administrador gratuitos (1 plaza de formación).

Mi opinión personal sobre Bacula Enterprise:

Bacula Enterprise es un interesante programa de copia de seguridad y recuperación con un sinfín de capacidades y funciones diferentes. No sólo puede funcionar con la mayoría de los tipos de almacenamiento y variaciones de infraestructura existentes, sino que incluso puede funcionar con algunas de las infraestructuras menos comunes, como Ceph y OpenStack. Es una solución versátil y especialmente flexible, personalizable y con un extraordinario conjunto de características. Existe incluso una versión gratuita llamada Bacula Community, que ofrece muchas de las características de forma gratuita pero que puede ser algo más difícil de trabajar y dominar. El gran número de funciones puede resultar un poco abrumador, pero el paquete global es extremadamente competente y merece la pena dedicarle tiempo y esfuerzo.

Backy2

Como alternativa, también existen soluciones de copia de seguridad relativamente pequeñas con soporte Ceph explícito. Backy2 es un ejemplo de ello, ya que ofrece un programa de copia de seguridad de código abierto con una infraestructura basada en bloques que puede funcionar con prácticamente cualquier dispositivo basado en bloques, incluidos los volúmenes Ceph RBD. Se trata de una solución de copia de seguridad bastante específica para cada caso, pero potente, con compresión, deduplicación y cifrado de datos, lo que la hace a la vez segura y eficiente en términos de espacio.

Backy2 puede realizar sus copias de seguridad a nivel de bloque, lo que reduce significativamente el tiempo por copia de seguridad a la vez que disminuye los requisitos de espacio de almacenamiento. Puede integrarse con múltiples infraestructuras diferentes y puede ayudar con la gestión de las copias de seguridad hasta cierto punto, proporcionando capacidades de comprobación de la integridad de los datos, programación de las copias de seguridad y mucho más. Por desgracia, también es extremadamente específico para cada caso, lo que hace que encontrar cualquier información o comentario sobre él sea un proceso muy difícil.

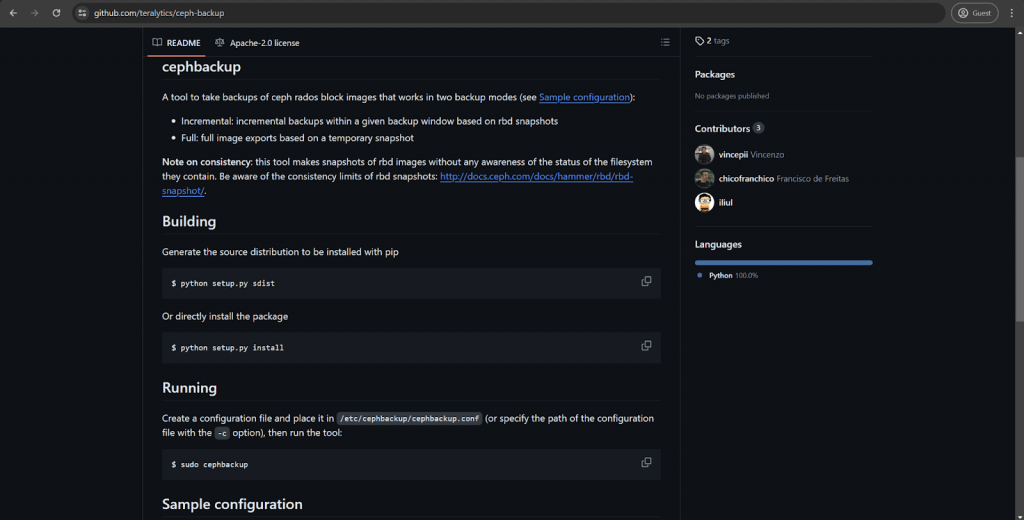

cephbackup

También existen otros proyectos de copias de seguridad Ceph, como esta simple herramienta de GitHub que puede realizar tanto copias de seguridad completas como incrementales utilizando el mismo proceso que ya hemos repasado varias veces. Sin embargo, cabe señalar que esta herramienta en particular no se ha actualizado desde hace más de siete años, lo que pone en entredicho tanto su compatibilidad como su viabilidad general.

Un enfoque recomendado para la seguridad de los datos Ceph

El tema de las copias de seguridad de RBD a gran escala ha estado presente durante varios años sin que se haya encontrado ninguna solución sencilla al respecto. Sin embargo, se han podido encontrar muchas ideas en los últimos años, como este panel de 2018 que fue mostrado por un empleado de OVH uno de los mayores usuarios de entornos Ceph con diferencia.

El panel discute alguna información básica sobre Ceph y sus capacidades, así como copias de seguridad escalables que ninguna solución de copia de seguridad de terceros podía ofrecer en ese momento (incluso su solución de copia de seguridad actual, Duplicity).

La persona que presentó el panel también habló de todos los retos que conlleva la escalabilidad de las copias de seguridad en el contexto de Ceph, como las limitaciones de tamaño de los archivos y de las imágenes.

La solución a todos los problemas que planteaba la configuración existente resultó ser sorprendentemente sencilla. La idea era utilizar las capacidades de clonación de Ceph para crear una copia idéntica del sistema en un momento dado que pudiera actuar como primera línea de defensa para sustituir al clúster original si algo salía mal. El propio rendimiento de Ceph permitió que este método en particular fuera extremadamente rápido, más rápido que cualquier método de copia de seguridad que OVH hubiera utilizado antes.

Sin embargo, eso no es todo. Aunque las capacidades de clonación de Ceph son rápidas, no son tan potentes cuando se trata de medidas de seguridad y protección. Por ello, se seguía recomendando utilizar las herramientas de copia de seguridad de terceros existentes como «segunda línea de defensa», por así decirlo.

Este enfoque combina la velocidad de clonación de Ceph con la seguridad adicional que añade el software de copia de seguridad de terceros, aunque reduzca significativamente el rendimiento.

Conclusión

Ceph es un marco de almacenamiento impresionante que admite una escalabilidad extrema para prácticamente cualquier volumen de almacenamiento en un entorno distribuido. Utiliza sus propias funciones avanzadas de redundancia para ofrecer un alto nivel de protección contra muchos problemas diferentes relacionados con los datos. Sin embargo, dista mucho de ser perfecto, por lo que siguen siendo necesarias soluciones de copia de seguridad y recuperación junto a los clústeres de Ceph.

Aunque existen varias soluciones diferentes que soportan los clústeres Ceph hasta cierto punto, la mayoría de ellas tienen su parte justa de desventajas que las hacen algo incompletas cuando se utilizan como única solución de copia de seguridad. Sin embargo, la combinación de las capacidades de replicación propias de Ceph con las funciones de copia de seguridad de terceros ofrece un nivel respetable de protección con múltiples capas de seguridad, que parece ser lo mejor que Ceph puede ofrecer en estos momentos.

Preguntas frecuentes

¿La infraestructura de autorreparación de Ceph es suficiente medida de seguridad por sí sola?

Aunque Ceph ofrece una infraestructura altamente redundante como una de sus principales capacidades, está lejos de ser suficiente para cubrir todos los posibles vectores de ataque y variaciones de desastres, desde el factor humano hasta las sofisticadas amenazas de ransomware.

¿Cuál es el enfoque principal de Ceph cuando se trata de operaciones de copia de seguridad tanto internas como de terceros?

La mayoría de las capacidades de copia de seguridad y replicación de Ceph se realizan mediante un montaje directo en disco a través de una VM proxy o una función de exportación de volúmenes RBD. También existe la posibilidad de conectarse a volúmenes RBD directamente cuando no se utiliza una capa de virtualización en el proceso de copia de seguridad, algo que algunas soluciones de copia de seguridad pueden aprovechar.