Contents

- Was ist Active Directory?

- Wie funktioniert Active Directory?

- Empfehlungen für Active Directory-Sicherungs

- Sichern Sie Ihr Active Directory regelmäßig

- Sichern Sie mindestens einen der Domänencontroller

- Bevorzugen Sie Software, die Datenkonsistenz bietet

- Ihr Notfallwiederherstellungsplan muss AD-Sicherung enthalten

- Suchen Sie nach einer granularen Wiederherstellungsoption, wenn möglich

- Native Active Directory-Sicherung-Tools und -Dienste

- Windows Server-Sicherung

- System Center Data Protection Manager

- Active Directory-Sicherung-Methoden von Drittanbietern

- Sicherung des Active Directory mit Bacula Enterprise

- Fazit

Was ist Active Directory?

Was ist Active Directory?

Active Directory von Microsoft (MS AD) ist eines der weltweit am häufigsten verwendeten Tools für die Benutzerauthentifizierung und die Verwaltung von Netzwerkberechtigungen. Es ermöglicht die föderierte Anmeldung in einem gesamten Unternehmensnetzwerk und die Verwaltung von Benutzerrollen und -berechtigungen von einem einzigen Punkt aus über mehrere Dienste hinweg.

Dieser Dienst ist für größere und weiter entwickelte Unternehmensstrukturen äußerst wertvoll, da die Systemadministratoren Computer, die der Domäne hinzugefügt wurden, effizienter zentral verwalten können. Dienste wie Microsoft Exchange und Microsoft SQL Server benötigen ebenfalls Active Directory, um ordnungsgemäß zu funktionieren. Wenn ein Active Directory-Domänencontroller offline geht, stellt dies ein erhebliches Problem dar, da sich dann nicht mehr alle Benutzer anmelden können und das gesamte System nicht mehr ordnungsgemäß funktioniert.

Selbst bei der Verlagerung von Unternehmen in die Cloud und zu SaaS-Angeboten wird die Integration in die bestehende AD-Infrastruktur oft als Voraussetzung für den Erfolg des Projekts angesehen. Angesichts der Komplexität von Active Directory und seiner Fähigkeit, eine nahezu perfekte Betriebszeit zu gewährleisten, ist eine praktikable Lösung für die Sicherung und Wiederherstellung von Active Directory eine absolute Notwendigkeit.

Das ist erwähnenswert: AD Disaster Recovery (DR) ist etwas, das nicht mit Sicherungs von Verzeichnisservern gemacht – oder verwechselt – werden sollte, da diese Pläne Möglichkeiten beinhalten sollten, um vor dem ältesten Grabstein wiederhergestellt zu werden. Ebenso darf die Wiederherstellung von Verzeichnisserverdaten mit einer Granularität von einem Element nicht mit DR verwechselt werden. Im letzten Absatz dieses Blogs finden Sie weitere Einzelheiten.

Wie funktioniert Active Directory?

Der Kern von Active Directory als Verwaltungssystem ist eine Datenbank, die sowohl Transaktionsprotokolle als auch einzelne Objekte enthält. Diese Datenbank ist in mehrere Teile aufgeteilt – und jeder Teil enthält eine andere Art von Informationen, entweder den Domänennamen-Kontext (Gruppen von Benutzern oder einzelne Benutzer) oder die Konfiguration/Schema-Partition (AD-Strukturinformationen bzw. AD-Designinformationen). Die Struktur der Active Directory-Datenbank ist hierarchisch und ähnelt in ihrer Form einem Baum. Die Hauptdatei, die für die Speicherung der Active Directory-Datenbank verwendet wird, ist Ntds.dit.

Active Directory arbeitet mit mehreren Protokollen, um die Sicherheit des Netzwerks zu gewährleisten, mit dem es arbeitet. Diese Protokolle sind die folgenden:

- Das LDAP-Protokoll (Lightweight Directory Access Protocol) wird für den Zugriff auf Verzeichnisse (Active Directory und andere) und für Verzeichnisauthentifizierungsdienste mit Benutzernamen und Kennwort verwendet; es ist außerdem offen und plattformübergreifend;

- Das Kerberos-Protokoll ist ein auf Kryptographie basierendes Protokoll, das für Single Sign-On und sichere Authentifizierungsvorgänge verwendet wird. Es prüft Benutzernamen und Passwörter, bevor sie im LDAP-Verzeichnis gespeichert werden.

Active Directory ist auch tief in die von Windows geschützten Systemdateien, den DNS-Server, die COM+-Klassenregistrierungsdatenbank, das Sysvol-Verzeichnis, die Clusterdienstinformationen und einige andere integriert. Diese Vielzahl von Integrationen wirkt sich auch direkt auf die Gesamtstrategie für die Sicherung von Active Directory aus.

Empfehlungen für Active Directory-Sicherungs

Als Nächstes sprechen wir über einige allgemeine Empfehlungen für die Sicherung Ihres Active Directory-Servers.

Sichern Sie Ihr Active Directory regelmäßig

Die empfohlene Sicherungshäufigkeit für Active Directory beträgt nicht mehr als 60 Tage. Der Grund dafür ist eine der Besonderheiten der Active Directory-Datenbankverwaltung – AD-Tombstone-Objekte.

Wenn ein Objekt im Verzeichnis gelöscht wird (d. h. die meisten oder alle Attribute des Objekts werden gelöscht), wird es als Tombstone-Objekt markiert und erst nach Ablauf der Tombstone-Lebensdauer, die genau 60 Tage beträgt, physisch gelöscht. Wenn Sie mehrere Domänencontroller gleichzeitig betreiben und die Active Directory-Replikationsfunktion aktiviert ist, werden all diese Tombstone-Dateien auf jeden einzelnen Ihrer Controller kopiert und dort bis zum Ablauf ihrer Lebensdauer aufbewahrt. Wenn Sie ein Sicherung eines Domänencontrollers wiederherstellen, das vor mehr als 60 Tagen erstellt wurde, werden Sie zwangsläufig viele Inkonsistenzen erhalten, da einer der Domänencontroller Informationen über Objekte enthält, die gar nicht mehr existieren.

Ein weiterer Grund für die „60 Tage oder weniger“-Marke ist, dass jede Software oder jeder Treiber, der nach dem letzten Sicherung installiert wurde, im Falle einer Datenwiederherstellung überhaupt nicht funktionieren würde, da in der Registrierung keine Informationen über diese Treiber oder Software vorhanden sind.

Es gibt weitaus mehr potenzielle Probleme, die dadurch entstehen können, dass die Daten nicht häufig genug gesichert werden. Die „sicherste“ Empfehlung ist, täglich eine Sicherung des Active Directory durchzuführen.

Sichern Sie mindestens einen der Domänencontroller

Dieser Ratschlag richtet sich vor allem an größere Unternehmen, die mehr als einen Domänencontroller in ihrer Infrastruktur haben. Sie sollten mindestens einen Ihrer Domänencontroller sichern, wenn Sie mehrere davon haben, um im Falle eines Hardware- oder Softwarefehlers zumindest eine teilweise Datenwiederherstellung zu gewährleisten. Auch wenn Sie FSMO-Rollen (Flexible Single Master Operation) auf einem Ihrer Controller installiert haben, sollten Sie diesen Controller als erstes sichern. Auf diese Weise können Sie bei einem Ausfall aller Controller einen davon wiederherstellen – denjenigen mit FSMO -, der dann als „primär“ gilt, und wenn Sie danach einen anderen Controller einsetzen, können Sie im Wesentlichen alle Änderungen vom „primären“ Domänencontroller auf den „sekundären“ kopieren.

Bevorzugen Sie Software, die Datenkonsistenz bietet

Es ist allgemein bekannt, dass jede Sicherung so durchgeführt werden sollte, dass die Konsistenz der Daten gewährleistet ist. Das gilt auch für die Sicherung von Active Directory. Die beste Option ist es, die Daten zu sichern, während der Server ausgeschaltet ist oder wenn VSS auf einem laufenden Server verwendet wird. Umgekehrt ist es keine gute Idee, Daten von einem Server zu sichern, der rund um die Uhr in Betrieb ist. Deshalb ist es sehr empfehlenswert, VSS-kompatible Dienste für alle Ihre Active Directory-Sicherung-Anforderungen zu verwenden. VSS erstellt einen Schnappschuss der Daten, der das System und seine Daten im Wesentlichen einfriert, bis der Sicherungsvorgang abgeschlossen ist. Auf diese Weise gehen keine Dateien verloren oder werden beschädigt, die zum Zeitpunkt der Erstellung der Sicherung auf dem Server neu geschrieben wurden.

Ihr Notfallwiederherstellungsplan muss AD-Sicherung enthalten

Ein Notfallwiederherstellungsplan ist generell ein Muss, und je mehr Szenarien Sie vorhersehen und verhindern oder sich darauf vorbereiten können, desto besser sind Sie für den Fall einer wie auch immer gearteten Katastrophe gerüstet. Eine AD-Sicherung ist in diesem Fall wichtig, da Sie im Grunde genommen keine AD-bezogenen Dienste nutzen können, wenn Sie diese wiederherstellen, bevor Sie Ihre AD-Sicherung wiederhergestellt haben. Sie können Ihren Domänencontroller an verschiedenen Speicherorten sichern: in der Cloud, lokal oder an einem entfernten Standort. Es ist auch sehr empfehlenswert, mehr als eine Kopie Ihres Active Directory zu haben.

Suchen Sie nach einer granularen Wiederherstellungsoption, wenn möglich

Auch wenn das Wiederherstellen und Neuschreiben aller Active Directory-Daten in den meisten Fällen eine gute Idee ist, sollten Sie sich nach Diensten umsehen, die auch eine granulare Wiederherstellungsoption bieten. Wenn Sie nur eine oder einige wenige Dateien aus Ihrer Sicherung wiederherstellen möchten, können Sie dies ganz einfach tun. Dadurch wird auch die Gesamtzeit für die Datenwiederherstellung verkürzt, insbesondere wenn Ihr Active Directory größer ist als der Durchschnitt.

Native Active Directory-Sicherung-Tools und -Dienste

Es gibt mehrere native Sicherungs-Tools für Active Directory, die von Microsoft für die Sicherung von Windows-Servern entwickelt wurden, einschließlich derjenigen, auf denen Active Directory-Domänencontroller laufen.

Windows Server-Sicherung

Windows Server Sicherung ist ein Programm, das NTSicherung in Windows Server 2008 und neueren Versionen ersetzt hat. WSB verfügt über eine neue Schnittstelle und die Möglichkeit, inkrementelle Sicherung mit Hilfe von VSS (Microsoft Volume Shadow Copy Service) zu erstellen. Die gesicherten Daten werden im VHD-Format gespeichert. Nach der Sicherung können Sie diese VHD-Disks in eine Maschine einbinden – sowohl in eine virtuelle als auch in eine physische -, um auf die gesicherten Daten zuzugreifen. Der Unterschied zwischen dieser VHD und einer mit MVMC (Microsoft Virtual Machine Converter) erstellten VHD ist, dass diese VHD nicht bootfähig ist. Der Befehl zum Sichern des gesamten Volumes oder des Systemstatus lautet: wbadmin start systemstateSicherung.

Die Hauptvorteile dieser Sicherungs-Methode für Active Directory-Sicherung sind die folgenden: Sie ist kostengünstig, sie kann mit VSS arbeiten und Sie können entweder das gesamte System oder nur die Active Directory-Dateien sichern. Der größte Nachteil ist, dass die Arbeit mit WSB viel Vorwissen und Verständnis erfordert, um das volle Potenzial des Programms in Bezug auf den Sicherungs- und Wiederherstellungsprozess auszuschöpfen.

System Center Data Protection Manager

Der andere von Microsoft entwickelte Sicherungsdienst ist System Center Data Protection Management (SC DPM). Mit diesem Programm können sowohl die üblichen Datensicherungen als auch die Sicherungen von Active Directory erstellt werden. SC DPM ist ein Sicherung-/Wiederherstellungsdienst auf Unternehmensebene, der für die Datensicherung von Windows Server (einschließlich Active Directory-Sicherungen) verwendet werden kann. Der Unterschied zwischen WSB und SC DPM besteht darin, dass WSB kostenlos ist, während SC DPM eine kostenpflichtige Software ist, die separat installiert wird und nicht im Microsoft-Basissystempaket enthalten ist. Außerdem ist sie im Vergleich zu WSB etwas schwieriger einzurichten. Dennoch ist es sehr empfehlenswert, sie zu verwenden, um den vollständigen Schutz Ihres Geräts zu gewährleisten. Die Liste der SC DPM-Funktionen umfasst VSS-Unterstützung, Unterstützung für inkrementelle Sicherungs, Unterstützung für Microsoft Azure Cloud-Sicherung und die Unfähigkeit, einzelne Dateien aus dem gesicherten Active Directory wiederherzustellen. Die praktischste Anwendung von SC DPM ist der Schutz einer Reihe von Microsoft Exchange/Microsoft SQL-Servern und anderer Windows-basierter Geräte.

Active Directory-Sicherung-Methoden von Drittanbietern

Obwohl sowohl WSB als auch SC DPM die nativen Lösungen für die Sicherung von Active Directory sind, gibt es viele andere mögliche Lösungen für diese Aufgabe. In der Tat sollte fast jeder Sicherungs-Dienst auf Unternehmensebene in der Lage sein, Active Directory ohne große Probleme zu sichern. Der Unterschied zwischen all diesen Diensten liegt in diesem Fall darin, dass einige von ihnen mehr Möglichkeiten bieten, sowohl bei der Sicherung als auch bei der Wiederherstellung des Active Directory.

Der Hauptpunkt von Sicherungen im Allgemeinen gilt auch für Active Directory – die Datensicherung muss auf eine bestimmte Art und Weise durchgeführt werden, um sicherzustellen, dass die Daten konsistent genug sind. Die meisten Sicherungs-Dienste von Drittanbietern verwenden VSS, um einen Snapshot der kopierten Daten zu erstellen, um zu verhindern, dass diese Daten während des Sicherungs-Prozesses in irgendeiner Weise verändert werden. Es besteht auch die Möglichkeit, dass ein anderes Problem auftritt: Wenn die Sicherung von Active Directory auf einen physischen Datenträger geschrieben wird, wird der erstellte Snapshot für den Schreibvorgang verwendet, aber wenn es auf der Live-Kopie der Active Directory-Datenbank basiert, sind Inkonsistenzen auf die eine oder andere Weise vorprogrammiert.

Jeder Sicherungs-Anbieter hat seine eigene Methode, mit diesem Problem umzugehen, manche effektiver als andere.

Außerdem können einige der Sicherungsdienste von Drittanbietern eine sehr spezifische Objektwiederherstellung für Active Directory-Sicherungen anbieten. Eines der Beispiele dafür ist die Möglichkeit, einzelne Benutzerkonten und nicht die gesamte Datenbank wiederherzustellen. Aber nicht alle diese Produkte können das, die meisten können nur einen vollständigen Sicherungs- und Wiederherstellungsdienst für Active Directory-Sicherungs anbieten.

Sicherung des Active Directory mit Bacula Enterprise

Active Directory läuft in einer hochredundanten Architektur, und der Verlust des gesamten Verzeichnisses stellt normalerweise einen großen Standortfehler dar. Die Wiederherstellung besteht in diesem Fall oft aus einem kompletten Rebuild oder einer Bare-Metal-Wiederherstellung aus derSicherung und oft aus einem separaten Wiederherstellungsschritt für Datenbanken und die AD-Komponenten. Das VSS-Plugin von Bacula Enterprise kann in solchen Situationen die Sicherung- und Recovery-Tools für die DR-Ebene bereitstellen, und das Bare Metal Recovery-Plugin ermöglicht die Wiederherstellung eines laufenden Systems, auf dem die AD-Dienste wiederhergestellt werden können. Während Sicherungen für die Notfallwiederherstellung eine großartige Sache sind, helfen sie jedoch nicht im Fall von versehentlichen Änderungen oder Beschädigungen, die erhebliche Probleme in einem Teil der Verzeichnisstruktur verursachen, aber keine Wiederherstellung des gesamten Verzeichnisses erforderlich machen sollten. Ein unvorsichtiger (oder verärgerter) Administrator könnte zum Beispiel die Berechtigungen einer ganzen OU ändern und dadurch alle möglichen Probleme für die Organisation verursachen.

In diesem Szenario können die Lösungen auf einen sehr zeitaufwändigen und fehleranfälligen manuellen Neuaufbau der Struktur oder auf eine Wiederherstellung aus einer Sicherung beschränkt sein. An dieser Stelle kann das Bacula Enterprise Directory Server Plugin helfen. Das Active-Directory-Sicherung-Plugin kommuniziert direkt mit Ihrer Active-Directory- oder LDAP-Umgebung unter Verwendung des LDAP-Netzwerkprotokolls, um Ihre Verzeichnisstruktur korrekt zu extrahieren und die Sicherung und Wiederherstellung auf Objektebene zu ermöglichen. Objekte können sogar an verschiedenen Stellen im Verzeichnisbaum wiederhergestellt werden.

Dies ermöglicht sowohl die Wiederherstellung einzelner Objekte als auch des gesamten Verzeichnisses. Im Gegensatz zur VSS-Plugin-Methode setzt das Directory Server Plugin eine funktionierende AD-Infrastruktur voraus, auf der die gesicherten AD-Informationen wiederhergestellt werden, während das VSS-Plugin eher für Disaster-Recovery-Szenarien geeignet ist. Für weitere Informationen darüber, welches Plugin für Ihre Bedürfnisse geeignet ist, kontaktieren Sie bitte Bacula Systems.

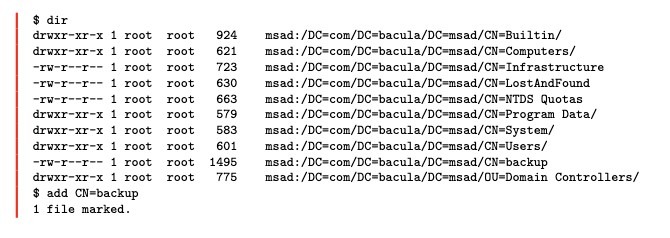

Die Wiederherstellung von Active Directory-Objekten mit dem Directory Server-Plugin ist einfach. Die Objekte sehen bei der Wiederherstellung genauso aus wie Dateien, und viele der Optionen sind identisch. Dieses Bild zeigt ein Beispiel eines Wiederherstellungsfensters in bconsole:

Wie Sie sehen können, können wir ein einzelnes Objekt für die Wiederherstellung auswählen und haben dann Zugriff auf viele Optionen für die Wiederherstellung.

Zum Beispiel können Objekte auf einem anderen Server wiederhergestellt werden als dem, von dem sie ursprünglich stammen. Sie können über bestehenden Objekten wiederhergestellt werden, und Sie können wählen, ob bestehende Objekte, die neuer als die wiederherzustellenden Objekte sind, beibehalten werden sollen, ob sie älter sein sollen, ob sie immer ersetzt werden sollen oder ob bestehende Objekte nie ersetzt werden sollen. Sie können das Verzeichnisserver-Plugin auch auf Objekttombstones prüfen lassen, was besonders nützlich ist, wenn Sie Objekte wiederherstellen wollen, die aus dem einen oder anderen Grund fälschlicherweise gelöscht worden sind. Es ist natürlich auch möglich, die gesamte Verzeichnisstruktur zur Wiederherstellung auf einem funktionierenden Active Directory- oder LDAP-Server auszuwählen.

Fazit

Das Active Directory ist im Grunde das Herzstück des Unternehmens, daher die Vielzahl an Tools und Diensten, um jegliche Art von Unterbrechung oder Speicherverlust zu verhindern, die zumindest zu Ausfallzeiten sowohl für die Benutzer als auch für die von Ihrem Unternehmen angebotenen Dienste führen können. Es ist auch wichtig, dass Sie sich über Sicherungs-Methoden und -Dienste informieren, bevor Sie eine davon in Ihrem Unternehmen einsetzen. Die Auswahl der für Sie am besten geeigneten Sicherungslösung ist der Schlüssel zur Vermeidung der meisten, wenn nicht aller Probleme mit Active Directory und seinen Daten.

Die Fähigkeit, Active Directory im Falle einer Katastrophe wiederherzustellen, ist für jede Organisation, die sich stark darauf verlässt, von entscheidender Bedeutung für eine gute, umfassende Risikomanagementstrategie. Bacula Enterprise bietet Werkzeuge, um sowohl einen Totalverlust zu verhindern, als auch wertvolle Werkzeuge, um Active Directory zu sichern und Teile Ihrer Infrastruktur wiederherzustellen, wenn etwas schief läuft.

Was ist Active Directory?

Was ist Active Directory?