Contents

- ¿Qué es el Active Directory?

- ¿Cómo funciona el Active Directory?

- Recomendaciones para las copias de seguridad de Active Directory

- Haga una copia de seguridad de su Active Directory regularmente

- Mantenga una copia de seguridad de al menos uno de los controladores de dominio

- Priorice el software que proporciona consistencia a los datos

- Su plan de recuperación de desastres debe incluir una copia de seguridad de AD

- Busque la opción de recuperación granular, si es posible

- Herramientas y servicios de copia de seguridad nativos de Active Directory

- Copia de seguridad de servidores Windows

- System Center Data Protection Manager

- Métodos de copia de seguridad de Active Directory de terceros

- Respaldo del Active Directory con Bacula Enterprise

- Conclusión

¿Qué es el Active Directory?

¿Qué es el Active Directory?

Active Directory de Microsoft (MS AD) es una de las herramientas de autenticación de usuarios y gestión de permisos de red más utilizadas en el mundo. Permite el inicio de sesión federado en toda una red corporativa y la gestión de los roles y permisos de los usuarios desde un único punto a través de múltiples servicios.

Este servicio es extremadamente valioso para las estructuras empresariales más grandes y desarrolladas, ya que los administradores de sistemas serían más eficientes gestionando los ordenadores que se añadieran al dominio de forma centralizada. Servicios como Microsoft Exchange y Microsoft SQL Server también necesitan Active Directory para funcionar correctamente. Cualquier instancia del controlador de dominio de Active Directory que se desconecte es un problema importante, ya que todos los usuarios no podrán iniciar sesión y el sistema en general no podrá funcionar correctamente.

Incluso cuando las empresas se trasladan a la nube y a las ofertas de SaaS, la integración con la infraestructura de AD existente suele considerarse un requisito para el éxito del proyecto. Dicho esto, la complejidad de Active directory, así como su capacidad para mantenerse en un tiempo de actividad casi perfecto, significa que una solución viable de copia de seguridad y recuperación de desastres de Active Directory es una necesidad absoluta.

Merece la pena destacarlo: La recuperación ante desastres (DR) de AD es algo que no debe hacerse -o confundirse- con las copias de seguridad del servidor de directorio, ya que esos planes deben incluir formas de volver a antes de la lápida más antigua. Del mismo modo, las restauraciones de datos del servidor de directorio con granularidad de un solo elemento no deben confundirse con la DR. Consulte el último párrafo de este blog para obtener más detalles.

¿Cómo funciona el Active Directory?

El núcleo de Active Directory como sistema de gestión es una base de datos que contiene tanto registros de transacciones como objetos individuales. Esta base de datos está dividida en varias partes, y cada una de ellas contiene un tipo de información diferente, ya sea el contexto de los nombres de dominio (grupos de usuarios o individuales) o la partición de la configuración/esquema (información sobre la estructura de AD e información sobre el diseño de AD, respectivamente). La estructura de la base de datos de Active Directory es jerárquica y su forma se parece mucho a un árbol. El archivo principal que se utiliza para el almacenamiento de la base de datos de Active Directory es Ntds.dit.

Active Directory funciona mediante varios protocolos para garantizar la seguridad de la red con la que opera. Esos protocolos son los siguientes:

- El protocolo LDAP (Lightweight Directory Access Protocol) se utiliza para el acceso al directorio (Active Directory y otros) y para los servicios de autenticación del directorio mediante nombre de usuario y contraseña, además es abierto y multiplataforma;

- El protocolo Kerberos es un protocolo basado en la criptografía que se utiliza para el inicio de sesión único y las operaciones de autenticación seguras, comprueba los nombres de usuario y las contraseñas antes de almacenarlos en el directorio LDAP.

Active Directory también está profundamente integrado con los archivos del sistema protegidos por Windows, el servidor DNS, la base de datos de registro de clases COM+, el directorio Sysvol, la información del servicio de cluster y varios otros. Esta cantidad de integraciones también influye directamente en la estrategia global de copias de seguridad de Active Directory.

Recomendaciones para las copias de seguridad de Active Directory

A continuación, hablaremos de varias recomendaciones de uso general al realizar una copia de seguridad de su servidor de Active Directory.

Haga una copia de seguridad de su Active Directory regularmente

La frecuencia recomendada de las copias de seguridad de Active Directory es de no más de 60 días. La razón de ello es una de las particularidades de la gestión de la base de datos de Active Directory: los objetos tumba de AD.

Cuando el objeto en el Directorio es eliminado (lo que significa que la mayoría de los atributos del objeto, o todos ellos, son eliminados) – se marca como un objeto tombstone y no se elimina físicamente hasta la expiración del tiempo de vida del tombstone, que es de 60 días exactamente. Si tiene varios controladores de dominio funcionando al mismo tiempo y la función de replicación de Active Directory está activada, todos esos archivos tombstone se copiarían en todos y cada uno de sus controladores y se mantienen allí hasta su tiempo de caducidad. También está el hecho de que si está restaurando una copia de seguridad de un controlador de dominio que ha sido creada más de 60 días antes de la fecha actual – es seguro que obtendrá muchas inconsistencias debido a que uno de los controladores de dominio tiene información sobre objetos que ya no existen.

Una razón más para la marca «60 días o menos» es que cualquier software o controlador instalado después de la última copia de seguridad no funcionaría en absoluto en el caso de la restauración de los datos, ya que no habrá información en el registro sobre dichos controladores o software.

Hay muchos más problemas potenciales que pueden surgir debido a que no se realicen copias de seguridad de los datos con suficiente frecuencia. La recomendación más «segura» es hacer una copia de seguridad de Active Directory a diario.

Mantenga una copia de seguridad de al menos uno de los controladores de dominio

Este consejo es sobre todo para empresas grandes que tienen más de un controlador de dominio en su infraestructura. Debería hacer una copia de seguridad de al menos uno de sus controladores de dominio si tiene varios de ellos para asegurar al menos la recuperación parcial de los datos en caso de algún tipo de fallo de hardware o software. Además, si tiene roles FSMO (Flexible Single Master Operation) instalados en uno de sus controladores, debería priorizar la realización de una copia de seguridad en primer lugar. De ese modo, si pierde todos sus controladores, podrá recuperar uno de ellos -el que tiene FSMO- que será considerado «primario», y después, si despliega otro controlador -podrá, esencialmente, copiar todos los cambios del controlador de dominio «primario» al «secundario».

Priorice el software que proporciona consistencia a los datos

Es de conocimiento general que cualquier copia de seguridad debe realizarse de forma que se garantice su consistencia. Lo mismo ocurre con la copia de seguridad de Active Directory. La mejor opción es hacer una copia de seguridad de los datos mientras el servidor está apagado, o cuando se utiliza VSS en un servidor en funcionamiento. Por el contrario, intentar hacer una copia de seguridad de los datos del servidor que está funcionando las 24 horas del día no es la mejor idea. Por eso es muy recomendable utilizar servicios compatibles con VSS para cualquiera de sus necesidades de copia de seguridad de Active Directory. VSS crea una instantánea de los datos, que esencialmente congela el sistema y su información hasta que se complete el proceso de copia de seguridad. De este modo, no perderá ni corromperá los archivos que se estaban reescribiendo en el servidor en el momento en que se estaba creando la copia de seguridad.

Su plan de recuperación de desastres debe incluir una copia de seguridad de AD

Tener un plan de recuperación de desastres es una obligación en general, y cuantos más escenarios pueda predecir y prevenir o preparar, mejor estará en caso de algún tipo de desastre. La copia de seguridad de AD en este caso es importante porque esencialmente no podrá utilizar ningún servicio relacionado con AD si lo restaura antes de restaurar su copia de seguridad de AD. Puede realizar una copia de seguridad de su controlador de dominio en varias ubicaciones de almacenamiento diferentes: nube, local o sitio remoto. Tener más de una copia de su Active Directory es muy recomendable también.

Busque la opción de recuperación granular, si es posible

Aunque el proceso de recuperación y reescritura de todos sus datos de Active Directory es una buena idea la mayoría de las veces – es posible que quiera buscar servicios que proporcionen también la opción de recuperación granular. De este modo, si quiere recuperar sólo uno o unos pocos archivos de su copia de seguridad, podrá hacerlo con bastante facilidad. Esto también reduce el tiempo total de restauración de los datos, especialmente cuando su Active Directory es más grande que la media.

Herramientas y servicios de copia de seguridad nativos de Active Directory

Existen varias herramientas nativas de copia de seguridad de Active Directory creadas por Microsoft para realizar copias de seguridad de los servidores de Windows, incluidos los que ejecutan los controladores de dominio de Active Directory.

Copia de seguridad de servidores Windows

Windows Server Backup es un programa que sustituyó a NTBackup en Windows Server 2008 y las versiones más recientes. WSB viene con una nueva interfaz y la capacidad de crear copias de seguridad incrementales con el uso de VSS (Microsoft Volume Shadow Copy Service). Los datos de los que se hace una copia de seguridad se guardan en formato VHD. Después de realizar la copia de seguridad, podrá montar dichos discos VHD en una máquina -tanto virtual como física- para acceder a los datos de los que ha realizado la copia de seguridad. La diferencia entre este VHD y el que se crea con MVMC (Microsoft Virtual Machine Converter) es que este VHD no es arrancable. El comando para hacer una copia de seguridad de todo el volumen o del estado del sistema es el siguiente: wbadmin start systemstatebackup.

Las principales ventajas de este método de copia de seguridad para Active Directory son las siguientes: es asequible, puede funcionar con VSS y puede realizar una copia de seguridad de todo el sistema o sólo de los archivos de Active Directory. La principal desventaja es que trabajar con WSB requiere muchos conocimientos previos y comprensión para alcanzar todo el potencial del programa en lo que respecta al proceso de copia de seguridad y recuperación.

System Center Data Protection Manager

El otro servicio de copias de seguridad creado por Microsoft es System Center Data Protection Management (SC DPM). Crear tanto las copias de seguridad de datos habituales como las de Active Directory está dentro de las capacidades del programa. SC DPM es un servicio de copia de seguridad/recuperación de nivel empresarial que puede utilizarse para la protección de datos de Windows Server (que incluye las copias de seguridad de Active directory). La diferencia entre WSB y SC DPM es que el primero es gratuito, mientras que el segundo es un software de pago que se instala por separado y no se incluye en el paquete básico del sistema de Microsoft. También es algo más difícil de configurar en comparación con WSB. Pero aún así es muy recomendable utilizarlo para asegurar la protección completa de su dispositivo. La lista de características de SC DPM incluye el soporte de VSS, el soporte de copias de seguridad incrementales, el soporte de copias de seguridad en la nube de Microsoft Azure y la imposibilidad de recuperar archivos singulares de las copias de seguridad de Active Directory. El uso más práctico de SC DPM es proteger varios servidores Microsoft Exchange/Microsoft SQL y otros dispositivos basados en Windows.

Métodos de copia de seguridad de Active Directory de terceros

Aunque tanto WSB como SC DPM son las soluciones nativas para realizar copias de seguridad de Active Directory, hay muchas otras soluciones posibles para ello. De hecho, casi todos los servicios de copia de seguridad a nivel empresarial deberían ser capaces de realizar copias de seguridad de Active Directory sin apenas problemas. La diferencia entre todos esos servicios en ese caso es la forma en que algunos de ellos proporcionan más capacidades al tratar tanto la copia de seguridad como la restauración del Active directory.

El punto principal de las copias de seguridad en general funciona también con Active Directory: la copia de seguridad de los datos tiene que hacerse de una manera específica para garantizar que los datos sean lo suficientemente consistentes. La mayoría de los servicios de copia de seguridad de terceros utilizan VSS para crear una instantánea de los datos copiados para evitar que dichos datos se modifiquen de alguna manera en medio del proceso de copia de seguridad. También existe la posibilidad de que se produzca otro problema: si la copia de seguridad de Active Directory se escribe en un disco físico, la instantánea creada se utilizará para la operación de escritura, pero si se basa en la copia de la base de datos de Active Directory en vivo, las incoherencias surgirán de una forma u otra.

Cada proveedor de copias de seguridad tiene su propia forma específica de tratar dicho problema, algunas más eficaces que otras.

Además, algunos de los servicios de copia de seguridad de terceros pueden proporcionar una restauración de objetos muy específica para las copias de seguridad de Active Directory. Uno de los ejemplos es la capacidad de restaurar cuentas de usuario individuales en lugar de toda la base de datos. Pero no todos esos productos pueden hacer eso, la mayoría de ellos sólo pueden proporcionar un servicio completo de copia de seguridad y restauración para las copias de seguridad de Active Directory.

Respaldo del Active Directory con Bacula Enterprise

Active Directory se ejecuta en una arquitectura altamente redundante por diseño, y la pérdida de todo el directorio representa normalmente un fallo importante del sitio. La recuperación en este caso suele consistir en reconstrucciones completas o en recuperaciones «bare metal» a partir de la copia de seguridad, y a menudo en un paso de recuperación separado para las bases de datos y los componentes de AD. El plugin VSS de Bacula Enterprise puede proporcionar las herramientas de copia de seguridad y recuperación a nivel de DR para estas situaciones, y el plugin Bare Metal Recovery permite la recuperación de un sistema en funcionamiento en el que se pueden recuperar los servicios de AD. Sin embargo, aunque las copias de seguridad para la recuperación de desastres son algo estupendo, no ayudan en el caso de cambios erróneos o corrupciones que causan problemas significativos en una parte de la estructura del directorio, pero que no deberían requerir una restauración de todo el directorio. Por ejemplo, un administrador descuidado (o descontento) podría realizar cambios en los permisos de toda una OU causando todo tipo de problemas a la organización.

En este escenario, las soluciones pueden limitarse a una reconstrucción manual de la estructura, que consume mucho tiempo y es propensa a errores, o a una restauración a partir de una copia de seguridad. Aquí es donde el plugin de Bacula Enterprise Directory Server puede ayudar. El plugin de copia de seguridad de Active Directory se comunica directamente con su entorno de Active directory o LDAP utilizando el protocolo de red LDAP para extraer correctamente su estructura de directorio y permitir la copia de seguridad y la recuperación a nivel de objeto. Los objetos pueden incluso restaurarse en diferentes ubicaciones del árbol del directorio.

Esto permite la recuperación de objetos individuales así como de todo el directorio. A diferencia del método del plugin VSS, el plugin del servidor de directorios asume que se ha reinstalado una infraestructura AD en funcionamiento, sobre la que se restaurará la información AD respaldada, mientras que el plugin VSS es más adecuado para escenarios de recuperación de desastres. Para obtener más información sobre qué plugin se adapta a sus necesidades, póngase en contacto con Bacula Systems.

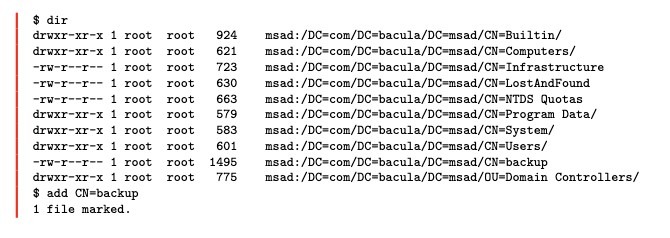

La recuperación de los objetos de Active Directory con el plugin del servidor de directorios es sencilla. Los objetos tienen el mismo aspecto que los archivos en el momento de la restauración y funcionan muchas de las mismas opciones. Esta imagen muestra una ventana de restauración de ejemplo en bconsole:

Como puede ver, podemos seleccionar un solo objeto para su recuperación y en este punto tendremos acceso a muchas opciones de restauración.

Por ejemplo, los objetos pueden restaurarse en un servidor diferente al que se originaron. Se pueden restaurar sobre los objetos existentes, y se puede elegir si se conservan los objetos existentes que son más nuevos que los objetos que se están restaurando, más antiguos, si se sustituyen siempre o si no se sustituyen nunca los objetos existentes. También puede hacer que el plugin del servidor de directorios compruebe la existencia de tumbas de objetos, lo que resulta especialmente útil cuando se restauran objetos que se han eliminado incorrectamente por una u otra razón. Por supuesto, también es posible seleccionar toda la estructura del directorio para su recuperación en un servidor Active Directory o LDAP en funcionamiento.

Conclusión

El Active Directory se encuentra básicamente en el corazón de la empresa, de ahí el conjunto de herramientas y servicios para evitar cualquier tipo de interrupción o una pérdida de memoria que pueda, como mínimo, causar un tiempo de inactividad tanto para los usuarios como para los servicios que presta su empresa. También es importante investigar adecuadamente los métodos y servicios de copia de seguridad antes de aplicar uno de ellos a su negocio. La selección de la solución de copia de seguridad que mejor se adapte a usted es la clave para evitar la mayoría, si no todos, los problemas con Active Directory y sus datos.

La capacidad de recuperar Active Directory en caso de desastre es crucial para una buena estrategia de gestión de riesgos en general para cualquier organización que dependa en gran medida de él. Bacula Enterprise proporciona herramientas tanto para recuperarse de una pérdida total, como para realizar copias de seguridad de Active Directory y recuperar partes de su infraestructura cuando las cosas van mal.

¿Qué es el Active Directory?

¿Qué es el Active Directory?