Contents

- Cosa è la regola del 3-2-1 e perché alcuni ritengono che non sia più sufficiente?

- La regola del 3-2-1

- La crescente pressione del progresso tecnologico

- Nuove versioni e modifiche della strategia di backup 3-2-1

- La regola del 3-1-2 e l’ascesa dei backup in cloud

- La regola del 3-2-2 e la prima modifica di successo della strategia originale

- La regola del 3-2-3 e il ruolo crescente dell’archiviazione offsite

- La regola 3-2-1-1; i concetti di immutabilità e air gapping

- La regola del 3-2-1-1-0 e la definizione di test di backup

- Confronto tra la strategia di backup 3-2-1 e le sue alternative

- Conclusione

- Domande frequenti

- Qual è la differenza principale tra la regola di backup 3-2-1 e le sue varianti?

- Esiste un’unica strategia di backup che possa essere considerata la migliore per tutti?

- Quali sono le migliori pratiche per una migliore gestione del backup accanto alla strategia di backup 3-2-1 (o altre)?

Cosa è la regola del 3-2-1 e perché alcuni ritengono che non sia più sufficiente?

La regola del backup 3-2-1 (spesso definita anche “strategia”) è stata per molti anni uno dei consigli più essenziali nel campo della protezione dei dati. In effetti, molte aziende che non hanno adattato questa strategia di best practice hanno finito per pentirsene. Infatti, in parte a causa delle idee sbagliate del settore sulla sicurezza dei dati nel cloud, alcune organizzazioni continuano ad avere una debolezza significativa nella loro strategia di backup. Di conseguenza, molte probabilmente, purtroppo, ne pagheranno il prezzo in futuro.

La regola del 3-2-1

La versione originale della strategia di backup 3-2-1 è stata creata dal fotografo Peter Krogh. È anche considerata l’espansione della strategia di base di backup su nastro (che prevede l’acquisizione di una singola copia del supporto e la sua archiviazione tramite nastro, creando un secondo luogo di archiviazione dei dati fuori sede per il backup).

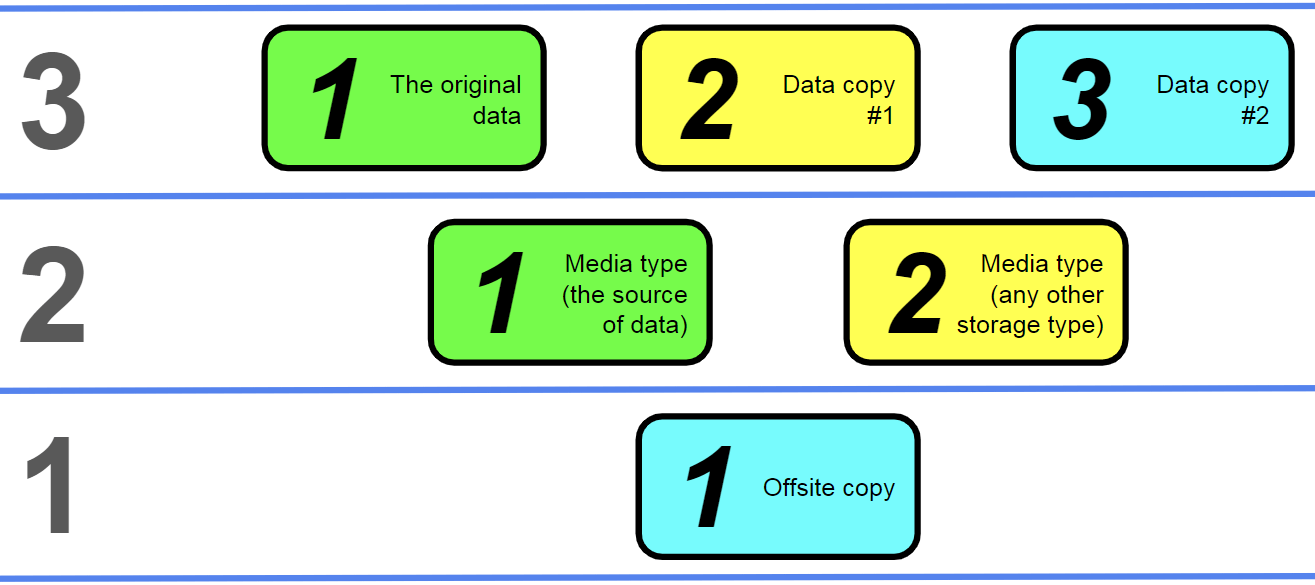

La sua descrizione è estremamente semplice:

- Dovrebbero esserci sempre tre copie dei dati (contando la versione originale).

- Queste copie devono essere archiviate utilizzando due diversi tipi di supporti di archiviazione.

- Almeno una di queste copie deve essere conservata fuori sede (fisicamente e geograficamente separata dal resto).

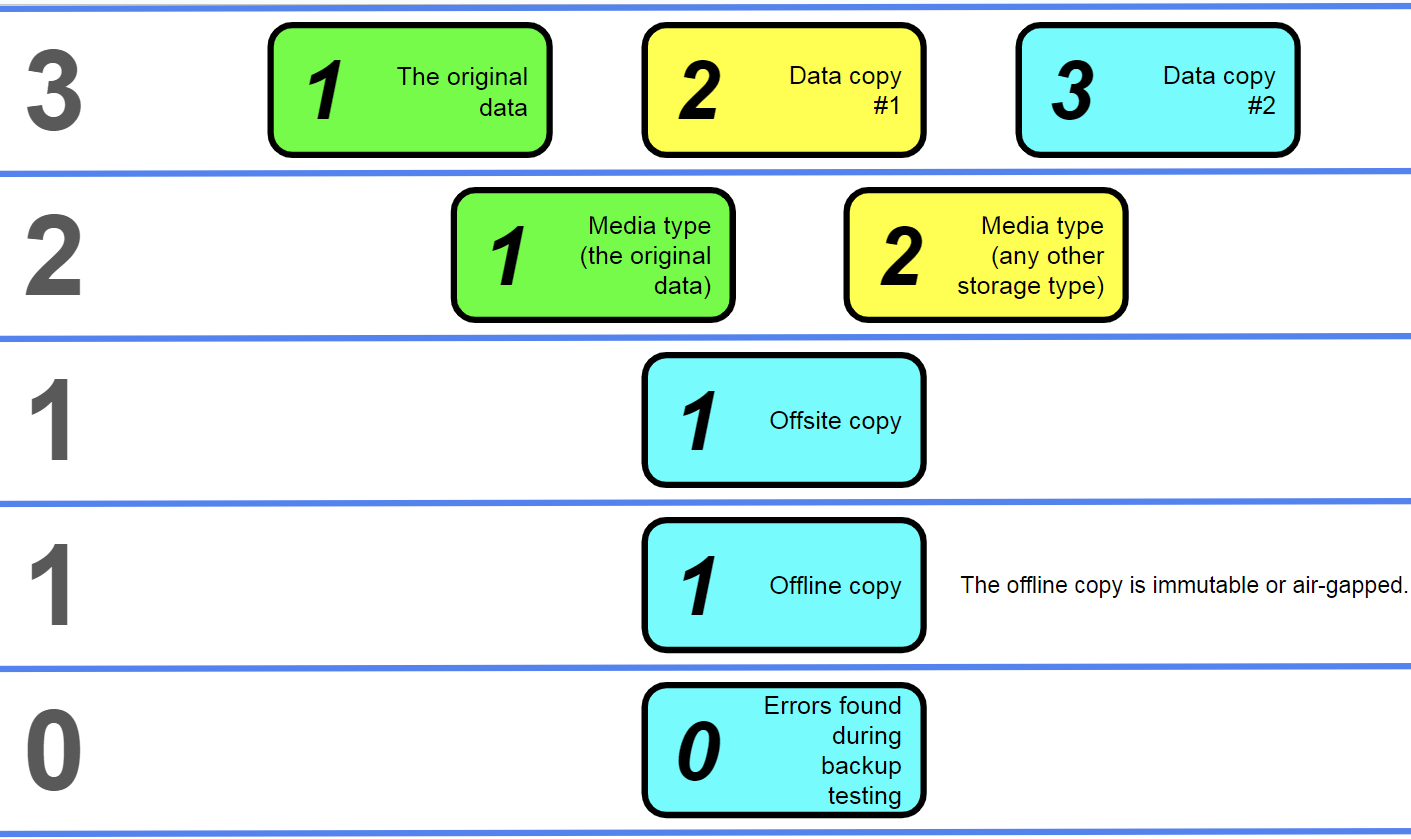

Tutti i grafici di questo articolo seguiranno uno schema simile, con il nome della strategia mostrato sotto forma di numero sul lato sinistro dell’immagine. Ogni parte della strategia è presentata come categoria separata, per semplificare la visualizzazione dei diversi elementi della strategia.

Questa regola di backup offre un numero impressionante di vantaggi a tutti gli utenti che non dispongono di una strategia di backup strutturata. Può mitigare i rischi multipli di perdita di dati, migliorare le capacità dell’azienda in termini di disaster recovery, aumentare la protezione dei dati contro i guasti hardware e software e altro ancora.

La regola del 3-2-1 è semplice ed efficace. Crea una rete di protezione sulla copia originale dei dati che li protegge da disastri naturali (copia off-site), cancellazione o corruzione accidentale (seconda copia accanto all’originale), ecc. In effetti, ha avuto un tale impatto all’epoca che è stato citato in una delle pubblicazioni collaborative tra il National Institute of Standards and Technology (NIST) e il National Cybersecurity Center of Excellence (NCCoE) come tattica di protezione dei dati raccomandata.

La storia e il successo comprovati della regola 3-2-1 non finiscono qui. La realtà moderna della protezione dei dati richiede che tutte le misure di protezione si evolvano e si adattino nel tempo, per adeguarsi al ritmo di sviluppo del ransomware e di altri tipi di software potenzialmente disastrosi. Alcuni dei cambiamenti notevoli e rilevanti nel mondo IT dall’avvento della regola del 3-2-1 sono lo sviluppo del Cloud e l’aumento del pericolo da parte di attori minacciosi, malware e ransomware, e persino il riconoscimento dell’aumento del rischio di attacco da parte di una persona disonesta interna all’organizzazione.

Questo è in parte il modo in cui sono nate diverse interpretazioni di questa regola di backup, tra cui:

- 3-2-1-1

- 3-2-1-1-0

- 4-3-2

Naturalmente, questo elenco è lungi dall’essere definitivo e gli amministratori di sistema possono avere le loro variazioni. Per questo motivo, il nostro obiettivo è quello di spiegare lo scopo e la strategia che sta dietro a ciascuna delle seguenti variazioni delle regole di backup, discutendo anche se esista un’unica strategia di backup che sia l’opzione oggettivamente migliore per tutti.

La crescente pressione del progresso tecnologico

Il mondo tecnologico si è evoluto dalla nascita della regola del 3-2-1, ad esempio con un volume di archiviazione dati sempre più grande e la disponibilità del servizio Cloud. Tuttavia, con ciò è arrivata anche una gamma più sofisticata di considerazioni e persino di minacce per i dati di un’organizzazione, siano essi personali o aziendali:

- L’ascesa di tecnologie più nuove ed efficienti, combinata con la necessità di mantenere lo stato attuale della tecnologia legacy. La “fallacia dei costi irrecuperabili” della manutenzione di vecchi tipi di storage, come le librerie ottiche o le unità a nastro legacy, può essere estremamente elevata e forse non vale le risorse che sottrae al budget. Nota: questo non significa che il nastro moderno non sia utile. La verità è piuttosto il contrario. La moderna tecnologia a nastro è molto più avanzata di quanto molti si rendano conto, e in genere è molto più sostenibile del disco per un elevato volume di dati.

- La popolarità esplosiva di tecnologie come la deduplicazione può rendere i requisiti di spazio di archiviazione per i backup molto più bassi. Allo stesso tempo, la deduplicazione può aumentare significativamente il tempo (e il rischio) necessario per ripristinare uno di questi backup, motivo per cui potrebbe non essere la soluzione migliore per le aziende con RTO e RPO esigenti.

- Un altro esempio è la continua e crescente adozione dell’archiviazione nel cloud, che ha perfettamente senso nel contesto della regola del 3-2-1. Oggi, il cloud è spesso utilizzato come strumento per il ripristino dei dati. Oggi, il cloud viene spesso utilizzato come “1” nella regola del 3-2-1 (laddove in precedenza tendeva a essere il nastro off-site). Tuttavia, la sicurezza e la reale affidabilità dell’archiviazione cloud di terze parti è estremamente difficile da verificare in modo approfondito, e inoltre genera una serie di problemi propri, tra cui limitazioni della larghezza di banda, modelli di ridondanza discutibili e altro ancora.

- C’è anche la minaccia sempre crescente del ransomware. Questa potrebbe essere la ragione più grande di tutte, considerando come il ransomware sia stato almeno il 68% di tutti i cyberattacchi entro la fine del 2022. In questo contesto, il ransomware diventa qualcosa di molto difficile da ignorare, e la tradizionale tattica del 3-2-1 non sarebbe sufficiente a salvare un’azienda da una versione più moderna del ransomware, in grado di rilevare e crittografare i backup prima di alterare la copia originale del file.

Naturalmente, questa non è che una frazione di tutti i nuovi sviluppi e tecnologie che possono influenzare l’efficacia di una tattica di backup tradizionale 3-2-1. Ci sono molti altri problemi che non sono nemmeno interessati dalla modifica delle strategie di backup esistenti, come la necessità di gestire centinaia e migliaia di backup nel lungo periodo.

Tuttavia, è un’ottima dimostrazione di come il mondo si stia evolvendo ad un ritmo allarmante, ed è per questo che anche le raccomandazioni più basilari devono evolversi con esso per rimanere rilevanti ed efficaci.

Nuove versioni e modifiche della strategia di backup 3-2-1

Dalla regola originale del 3-2-1, ci sono state diverse variazioni del tema che sono state utilizzate in qualche modo da allora. Alcune di queste strategie sono riconosciute ufficialmente in una certa misura, mentre altre sono per lo più solo una nuova spiegazione di tecnologie esistenti che utilizzano convenzioni di denominazione familiari.

La regola del 3-1-2 e l’ascesa dei backup in cloud

Le variazioni della tradizionale strategia di backup 3-2-1 sono apparse da un po’ di tempo, e non tutte le opzioni sono considerate variazioni. Ad esempio, l’aumento di popolarità dei fornitori di storage basati sul cloud ha portato ad una vasta espansione della cosiddetta regola di backup 3-1-2.

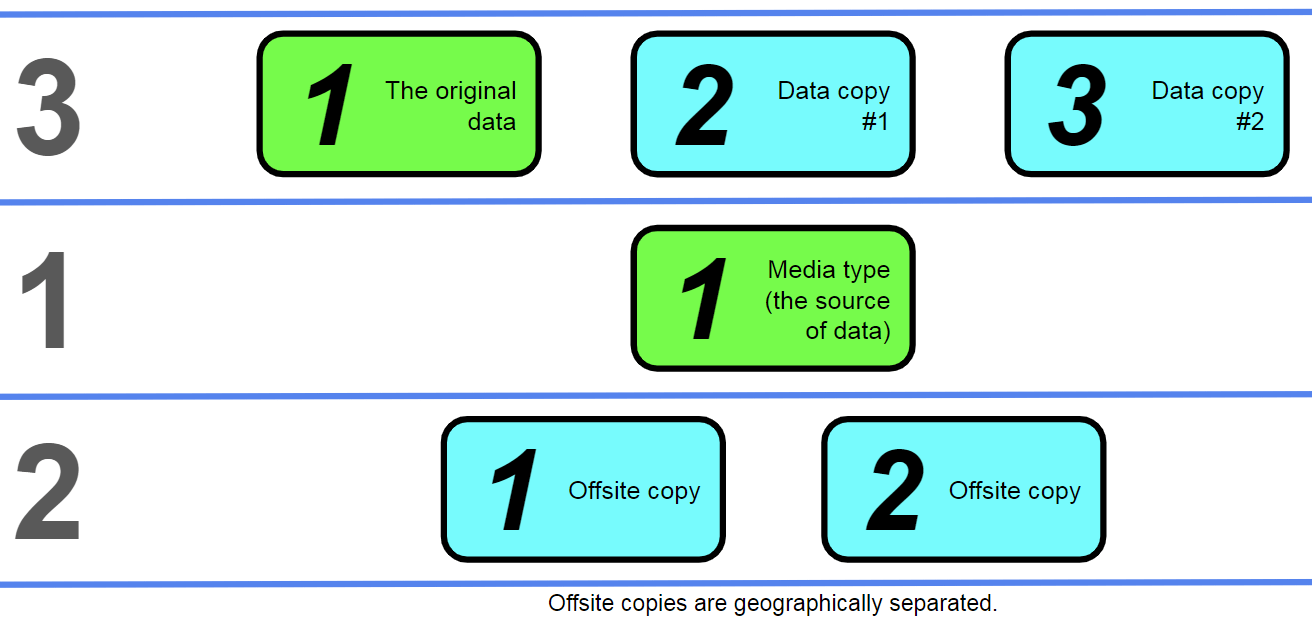

Seguendo la stessa convenzione di denominazione di prima, la regola di backup 3-1-2 crea ancora tre copie di backup, ma utilizza un solo tipo di supporto conosciuto (la versione originale dei dati archiviati su disco o in altro modo) e crea due copie fuori sede.

In questi scenari, il “cloud” effimero non può essere considerato un tipo di archiviazione multimediale (poiché non tutti i fornitori di archiviazione cloud condividono questo tipo di informazioni), motivo per cui non viene conteggiato nel ‘nome’ della strategia.

È importante ricordare che non tutti i provider di cloud storage possono archiviare le informazioni di un cliente in due luoghi geograficamente separati, e questo tipo di argomento deve essere verificato caso per caso.

Gli utenti del cloud hanno chiesto ai provider di cloud storage di fornire due copie diverse dei dati come una mancanza di fiducia nelle loro misure di sicurezza. Tuttavia, ciò è lontano dalla verità, in quanto la separazione geografica è una grande salvaguardia contro i disastri naturali e artificiali che il provider di cloud storage non sarebbe in grado di fermare in alcun modo.

La regola del 3-2-2 e la prima modifica di successo della strategia originale

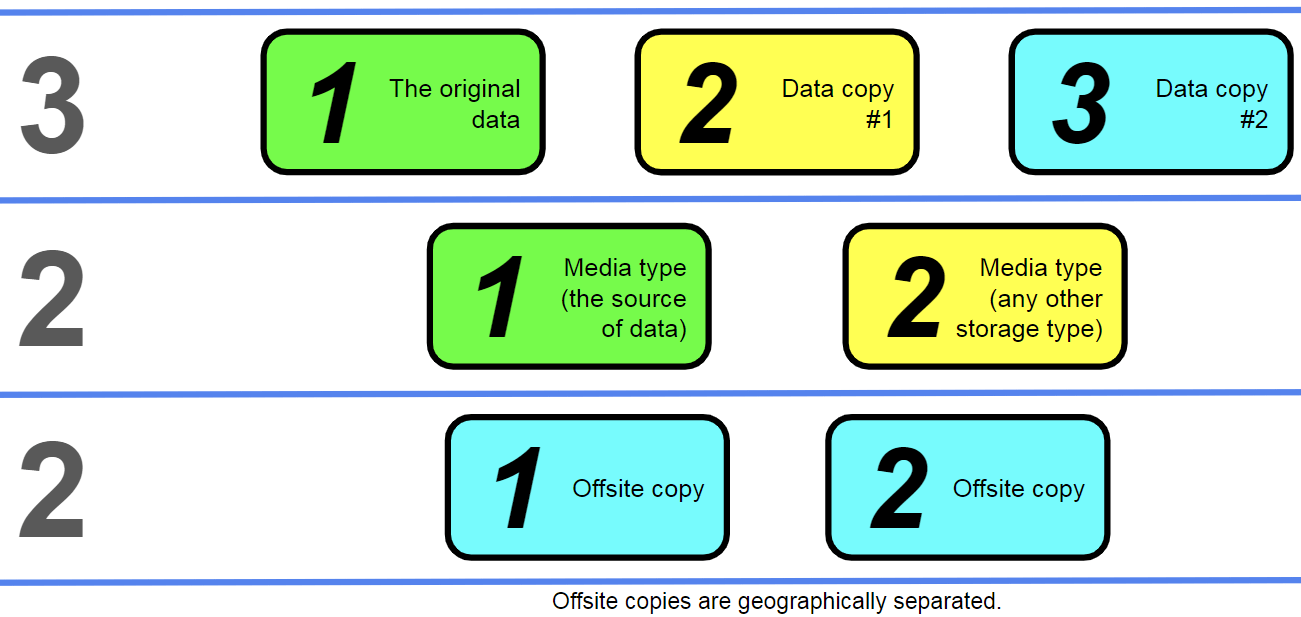

Seguendo una logica di evoluzione simile per le regole e le strategie di backup esistenti, possiamo anche esaminare la regola 3-2-2.

Questo è il punto in cui la convenzione di denominazione diventa un po’ discutibile. L’esistenza di un secondo tipo di supporto nel contesto della regola 3-1-2 implica l’esistenza di una quarta copia dei dati che verrebbe archiviata su quel tipo di supporto, il che rende l’affermazione “tre copie” nel nome di una strategia alquanto fuorviante.

In questo caso, nominare questa strategia di backup “4-3-2” invece di “3-2-2” potrebbe essere più accurato. Tuttavia, questo tipo di convenzione di denominazione si allontana troppo dall’idea originale di un nome semplice con un significato semplice, motivo per cui questa strategia sarà denominata “3-2-2” ai fini di questo blog.

La strategia di backup 3-2-2 può essere considerata la versione modernizzata dell’approccio originale 3-2-1, in quanto crea una comoda rete di copie di backup e tipi di archiviazione con cui lavorare, utilizzando anche tecnologie più moderne come il backup nel cloud. La possibilità di utilizzare la copia nel cloud o la copia locale dei dati di un’azienda aggiunge versatilità a questa configurazione, migliorando al contempo la continuità e la conservazione del processo.

La regola del 3-2-3 e il ruolo crescente dell’archiviazione offsite

La già citata regola di backup 3-2-2 può anche avere una sua variante, con l’aggiunta di una copia offsite creata manualmente che utilizza il secondo dispositivo multimediale introdotto sopra per spostare la copia al di fuori dei locali dell’azienda. È così che nasce la regola di backup 3-2-3.

Il processo di rinnovo del backup diventa un po’ più complicato e l’aggiunta della creazione manuale di una copia fuori sede rende il processo ancora più sofisticato, ma il risultato finale di una strategia di backup in grado di ripristinare da tre diverse ubicazioni fuori sede per scopi di disaster recovery è un vantaggio sufficientemente grande da indurre alcune aziende a considerarlo degno di nota.

Va detto a questo punto che esempi come il “3-2-3” sono semplicemente estensioni della stessa logica del “3-2-1” e possono sembrare superflui ad alcuni. In tutta onestà, la maggior parte di queste strategie di backup non ha nemmeno bisogno di essere nominata, poiché molte di esse possono essere considerate espansioni ridondanti della formula originale, senza bisogno del processo di ridenominazione. Tuttavia, ora evidenzieremo altri esempi di regole di backup che si sono sviluppate a partire dalla regola del 3-2-1 e che sono attualmente oggetto di discussione nel settore.

La regola 3-2-1-1; i concetti di immutabilità e air gapping

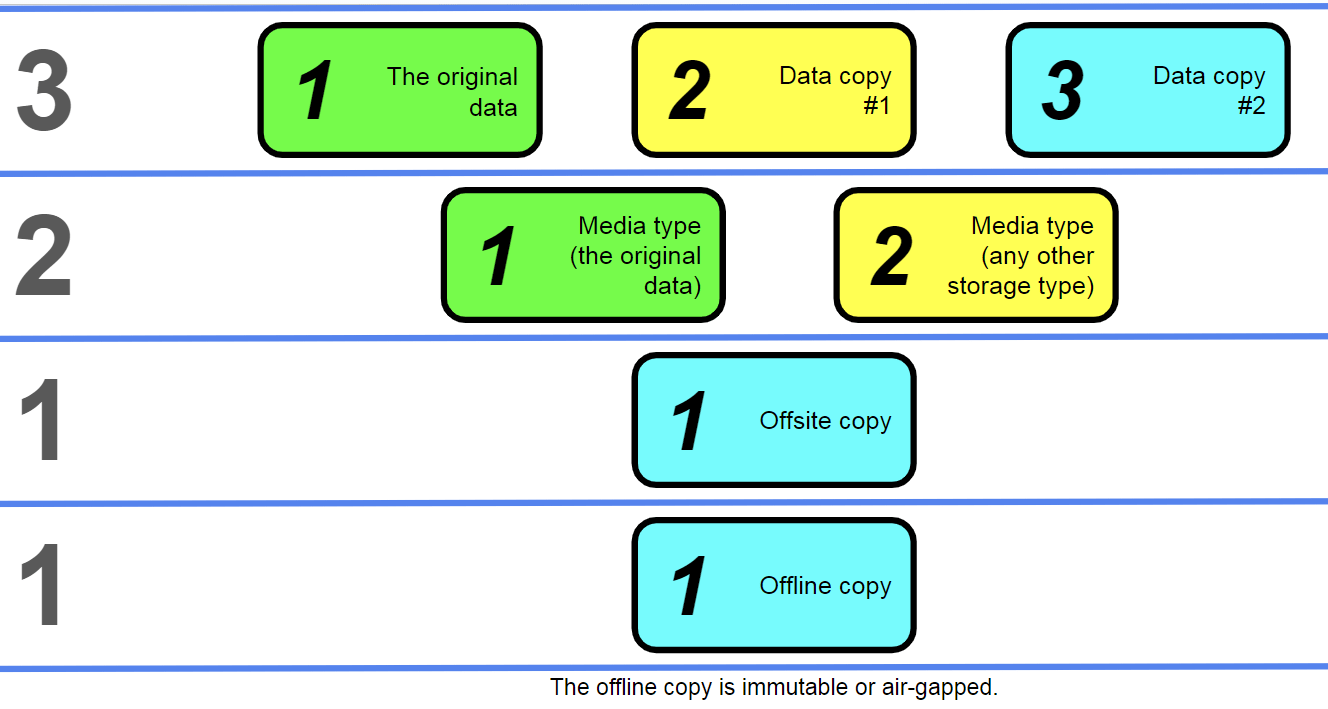

La strategia di backup 3-2-1-1 può essere considerata la prima modifica “ufficiale” della regola originale, poiché è ufficialmente riconosciuta da diverse soluzioni di backup, come Acronis. La differenza principale di questa strategia è l’aggiunta dell’immutabilità alla formula esistente.

Seguendo la stessa convenzione di denominazione di cui sopra, non è difficile capire che la strategia 3-2-1-1 è solo una strategia 3-2-1 con un requisito aggiuntivo: una copia dei dati immutabile o air-gapped.

C’è molta confusione nel settore quando si tratta di distinguere tra immutabilità e air gapping. Poiché questo non è l’argomento principale di questo articolo, ci limiteremo a fornire una breve spiegazione dei due termini.

Immutabilità è la proprietà dei dati che impedisce loro qualsiasi tipo di modifica dopo essere stati scritti. Air gapping è la pratica della separazione fisica tra il backup (e la sua unità di archiviazione) e il resto delle connessioni, comprese le reti interne e pubbliche. L’idea della separazione fisica è che i supporti separati non possano essere violati o accessibili da remoto.

<L’immutabilità è molto più facile da configurare a livello di software e il suo scopo principale è quello di garantire l’integrità dei dati e offrire una protezione contro il ransomware. Tuttavia, per la sua stessa natura, è possibile che il software, avendo probabilmente una connessione fisica, possa essere compromesso. <L’air gapping è forse più difficile da mantenere e, di conseguenza, non è particolarmente diffuso al di fuori dei dati estremamente sensibili – infrastrutture critiche, informazioni governative classificate, ecc.

Sia i backup immutabili che quelli con air-gapping offrono un livello di sicurezza impressionante, anche se presentano i rispettivi difetti. Nell’ambiente moderno, non è così facile trovare una soluzione di backup o un provider di cloud storage che offra una vera immutabilità dei dati per impostazione predefinita, il che rende molto più facile che i dati del cliente vengano danneggiati o cancellati nella loro interezza.

La regola del 3-2-1-1-0 e la definizione di test di backup

Seguendo molti esempi precedenti, arriviamo all’ultima variazione della strategia o regola di backup 3-2-1. La strategia di backup 3-2-1-1-0 utilizza la stessa struttura della regola 3-2-1-1, aggiungendo però al mix il concetto di test di backup (e ponendo inoltre maggiore enfasi sui backup in air-gapped invece che su quelli immutabili, per una migliore sicurezza generale).

Sebbene i backup si siano dimostrati strumenti molto utili nel contesto del ripristino dei dati e del disaster recovery, sono anche inclini al fallimento e ci possono essere molte ragioni diverse per cui un backup specifico potrebbe non essere in grado di ripristinarsi quando necessario.

Per questo motivo, tutti i backup devono essere testati regolarmente per garantire il loro stato attuale e per risolvere qualsiasi problema potenziale prima che accada qualcosa. L’idea di testare i backup e di monitorare i dati esiste da molto tempo, naturalmente, ma è stata spontanea per molti anni prima di diventare praticamente obbligatoria per molte soluzioni e infrastrutture di backup.

Nel mondo moderno, il test di backup è una delle parti comuni del piano di continuità aziendale e di ripristino d’emergenza di un’azienda – e almeno una delle suddette regole di backup dovrebbe essere inclusa in tutti questi piani. La strategia 3-2-1-1-0 stabilisce la necessità di eseguire regolarmente operazioni di test di backup, migliorando la sicurezza e la resilienza di tutti i sistemi che decidono di adottare questa strategia di backup.

Confronto tra la strategia di backup 3-2-1 e le sue alternative

Sebbene sia vero che praticamente ognuna di queste varianti di regole di backup ha la sua parte di ragionamento e di vantaggi, riassumerle qui sarebbe un’utile conclusione di questo articolo.

Pertanto, ecco la nostra breve spiegazione della regola 3-2-1 e di tutti i suoi principali derivati:

- Regola del 3-2-1 – la strategia di backup di base originale. Funziona ancora molto bene e le organizzazioni che fanno meno di questa regola farebbero bene a riconsiderarla, nonostante ciò che alcuni fornitori di backup vorrebbero far credere ai loro clienti.

- Regola del 3-1-2 – una variante del piano di backup originale che utilizza la soluzione di archiviazione cloud per archiviare entrambe le copie di backup in posizioni separate. Veda il commento precedente per la regola 3-2-1;

- Regola del 3-2-2 – semplicemente una variazione esplicita della regola 3-2-1.

- Regola del 3-2-3 – un’estensione relativamente piccola della regola precedente che memorizza la seconda copia di archiviazione dei supporti in un luogo fuori sede;

- Regola del 3-2-1-1 – una prima variante “popolare” della regola 3-2-1 che aggiunge l’immutabilità del backup/air gapping alla serie di regole originali;

- Regola del 3-2-1-1-0 – un’estensione della regola 3-2-1-1 che introduce il concetto di test di backup frequenti nel mix.

Conclusione

Sebbene la tradizionale strategia di backup 3-2-1 sia probabilmente più necessaria che mai, alcune organizzazioni stanno rispondendo all’ambiente attuale cercando dei modi per costruirci sopra ancora di più per proteggersi.

Probabilmente per alcune aziende non è necessario andare oltre il 3-2-1 di base, poiché questa regola di base continua a dimostrarsi altamente efficace. In questo contesto, l’unico consiglio che possiamo dare è quello di analizzare i propri rischi e scegliere la strategia più adatta alle esigenze della sua azienda.

Il numero totale di diverse varianti della regola del 3-2-1 è molto difficile da quantificare, poiché alcune non sono ben documentate. Tuttavia, dimostra che il 3-2-1 è riuscito a diventare una best practice universalmente accettata e un quadro standard per le strategie di backup.

In generale, non sarebbe una buona idea raccomandare una sola strategia di backup da questo elenco per tutti. Ad esempio, l’immutabilità del backup è tipicamente un requisito nel contesto di alcuni quadri normativi, il che può rendere l’uso della regola 3-2-1-1 praticamente obbligatorio in quei casi; e questo è solo uno dei tanti esempi che potrebbero non essere completamente opzionali per gruppi di utenti specifici.

Domande frequenti

Qual è la differenza principale tra la regola di backup 3-2-1 e le sue varianti?

La maggior parte delle variazioni della strategia 3-2-1 la utilizzano come base e vi aggiungono funzioni o funzionalità. Ci sono alcune eccezioni a questa regola, ma tutte le strategie di backup “ufficialmente riconosciute” sono solo versioni più specifiche del quadro 3-2-1, che è rimasto praticamente invariato nel corso degli anni.

Esiste un’unica strategia di backup che possa essere considerata la migliore per tutti?

La strategia di backup che si è avvicinata ad essere considerata universale per tutti è stata la strategia 3-2-1 al momento della sua creazione. L’utilizzo di questa strategia come strategia di base è altamente raccomandato da Bacula. Come estensione di ciò, la strategia 3-2-1-1-0 è un esempio di strategia in grado di resistere a molte minacce diverse, ma potrebbe anche essere la più difficile e costosa di tutte, il che la rende poco pratica per molte PMI.

Quali sono le migliori pratiche per una migliore gestione del backup accanto alla strategia di backup 3-2-1 (o altre)?

- Il backup deve essere eseguito ad intervalli regolari.

- I backup dovrebbero essere automatizzati.

- Il tema dei tipi di supporti di backup deve essere affrontato con preparazione e una ricerca sufficiente.

- La velocità di recupero dovrebbe essere testata regolarmente per correggere gli RTO e gli RPO esistenti, se necessario.

- I dipendenti dovrebbero essere consapevoli delle pratiche di backup esistenti e istruiti su come fare per seguire le regole di base dell’igiene informatica.

Si affidano a Bacula Enterprise la più grande organizzazione di difesa dell’Occidente, il più grande istituto di credito non bancario del mondo, la più grande agenzia di prenotazione online del mondo e i più grandi laboratori e centri di ricerca governativi del mondo. Per questo motivo, i suoi livelli di affidabilità e sicurezza sono leader nel settore. Se desidera saperne di più sulla soluzione software di backup ad alte prestazioni e altamente scalabile di Bacula, visiti il sito www.baculasystems.com