Preguntas frecuentes

¿Cuál es la diferencia entre las instantáneas y las copias de seguridad de RHV?

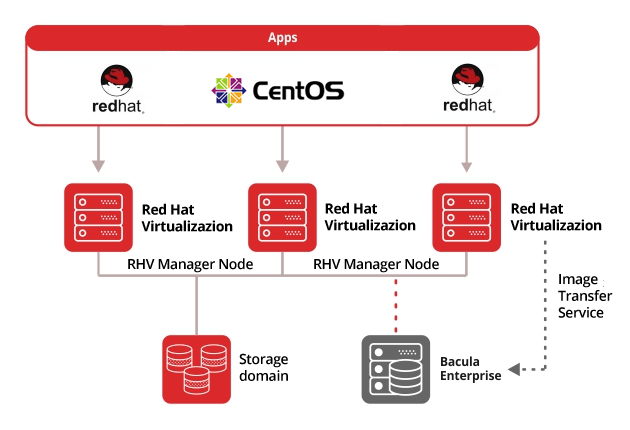

Las instantáneas de RHV son capturas de disco en un momento determinado que dependen de la máquina virtual de origen y de la infraestructura de almacenamiento. Aunque son útiles para escenarios de reversión a corto plazo antes de los cambios en el sistema, no son verdaderas copias de seguridad porque residen en el mismo almacenamiento que las máquinas virtuales de origen, lo que las hace vulnerables a fallos de almacenamiento, ataques de ransomware que afectan a la infraestructura o eliminaciones accidentales. Las soluciones de copia de seguridad empresariales como Bacula crean copias independientes e inmutables que se pueden almacenar en sistemas de almacenamiento independientes, proveedores de nube o bibliotecas de cintas, lo que protege contra escenarios de desastre más amplios, como fallos completos del centro de datos, corrupción del almacenamiento e incidentes de ransomware en toda la infraestructura.

¿Qué características debo buscar en un software de copia de seguridad RHV?

Las características esenciales incluyen tecnología de copia de seguridad sin agente que funciona a través de API RHV sin afectar al rendimiento, compatibilidad con diferentes niveles de copia de seguridad (incluidas las copias de seguridad completas virtuales) y capacidades de restauración granular a nivel de archivo que no requieren la recuperación de máquinas virtuales completas. Las características de seguridad como el cifrado, las copias de seguridad inmutables, la protección contra ransomware y el cumplimiento de la GDPR y la HIPAA son cada vez más importantes. Busque soluciones que ofrezcan destinos de almacenamiento flexibles (disco, nube, cinta), gestión automatizada de instantáneas, selección de máquinas virtuales basada en patrones mediante etiquetas y expresiones regulares, y deduplicación global de puntos finales para minimizar los requisitos de almacenamiento. La capacidad de restaurar máquinas virtuales en diferentes clústeres o dominios de almacenamiento proporciona una valiosa flexibilidad para escenarios de recuperación ante desastres y migración.

¿Cómo gestiona Bacula las instantáneas de RHV?

Bacula crea automáticamente instantáneas de RHV al inicio de las operaciones de copia de seguridad para todos los discos de máquinas virtuales, manteniendo las relaciones entre instantáneas y garantizando la coherencia. Una vez que la copia de seguridad se completa con éxito, Bacula elimina estas instantáneas para evitar la acumulación de sobrecarga de almacenamiento. Si una copia de seguridad falla o se cancela, los controles de copia de seguridad fallida de Bacula detectan y eliminan automáticamente las instantáneas huérfanas durante el siguiente intento de copia de seguridad. El sistema también incluye protección contra la pérdida de conexión que intenta limpiar las instantáneas incluso si se interrumpe el proceso de copia de seguridad, lo que evita la acumulación de instantáneas olvidadas que podrían consumir almacenamiento y afectar al rendimiento de las máquinas virtuales.

¿Puede restaurar las copias de seguridad de RHV en diferentes almacenamientos o clústeres?

Sí, Bacula ofrece una flexibilidad total en los destinos de restauración. Puede restaurar máquinas virtuales en el clúster y el dominio de almacenamiento originales, o especificar diferentes destinos durante la recuperación. Esta capacidad es especialmente valiosa en escenarios de recuperación ante desastres en los que la infraestructura principal no está disponible, en flujos de trabajo de pruebas y desarrollo que requieren clones de máquinas virtuales en entornos aislados, o en proyectos de migración que trasladan cargas de trabajo entre clústeres o centros de datos. También puede restaurar primero las imágenes de disco de las máquinas virtuales en el almacenamiento local para su procesamiento sin conexión, la extracción de archivos o la conversión a otros formatos de virtualización.

¿Cómo funciona la restauración de un solo archivo para máquinas virtuales RHV?

La capacidad de restauración de un solo archivo de Bacula le permite extraer archivos o directorios específicos de las copias de seguridad de máquinas virtuales a nivel de imagen sin recuperar toda la máquina virtual. El sistema monta las imágenes de disco de las copias de seguridad, navega por el sistema de archivos invitado (compatible con Linux, Windows, NTFS, EXT3, EXT4, XFS y otros sistemas de archivos) y extrae solo los archivos solicitados. Esto reduce drásticamente el tiempo de recuperación en casos como la eliminación accidental de archivos, la corrupción de archivos de configuración o la necesidad de acceder a versiones históricas de documentos específicos. El proceso funciona tanto a través de la interfaz gráfica de usuario de BWeb Management Suite, para facilitar su uso, como a través de la interfaz de línea de comandos, para la automatización y la creación de scripts.